Vừa qua bạn Thành có nêu câu hỏi về một số khái niệm liên quan đến một bài trong slide CEH v12, đây là slide về chủ đề tấn công DOS / DDOS và một số giải pháp phòng ngừa. Về phần lab hay thực hành thì chủ đề này hay đưa ra các bài tập tấn công vớ Hping3, hoic, loic hay DOS với Metasploit và DDOS bằng cách tạo botnet với UmbraLoader (phiên bản CEH v9 có, trong v10, 11,12 không thấy các bài này). Nên chủ yếu lab vẫn là DOS Attack với SYN Flooding, phần này các bạn có thể code 1 tool synflood với python như nhiều bạn trong lớp CEH v12 của CEH VIETNAM để hiểu rõ cơ chế iao tiếp trong chồng giao thức TCP/IP, ngày nay để code 1 tool như vậy không còn quá khó với sự hỗ trợ của cac công cụ AI như Github Copilot hay ChatGPT hàng bị jairbreak (tự tìm hiểu).

Trong bài học mở rộng và bài học của một khóa học qua LMS (cấp kèm cho học viên CEH v12 ) BQT có trình bày môt bài tương tự là StressTesting trên hệ thống Lab (lưu ý là chỉ làm trên Lab) là con Metasploitable 2, Metasploitable 3 và Minotaur WebServer thì thấy hiệu quả cao hơn hẵn khi dùng hping3 default, còn hping3 thì hiệu quả cao hơn so với Metasploit (cần sử dụng Wireshark để xem kỹ mới biết được nguyên nhân, có giải đáp và thảo luận trên nhóm Telegram CEH v12, đó cũng là lý do mà Wireshark được xếp Top 1 trong 125 Tool Sec của SecTools.Org). Các bạn xem bài demo tại đây :

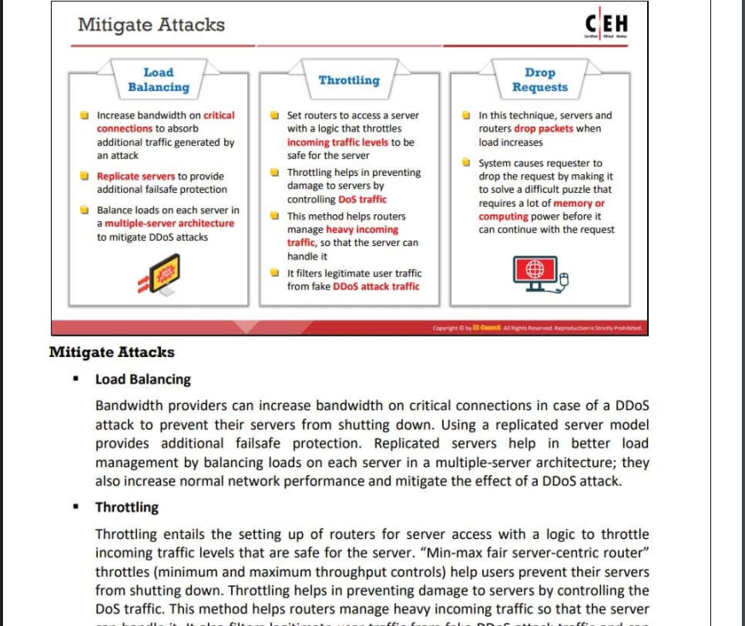

Quay trở lại với slide của chủ đề thì ta thấy nó trình bày 3 ý chính trong giảm thiểu tác động của tấn công DOS/DDOS

Như vậy, với nội dùng slide này ta thấy có 3 ý chính như sau :

Với tư cách là một nhà tư vấn an ninh mạng, tôi xin đưa ra một số giải pháp để giảm thiểu và phòng chống tấn công DDoS (Distributed Denial of Service) như sau:

- Load Balancing (Cân bằng tải):

- Giải pháp: Sử dụng các thiết bị hoặc phần mềm cân bằng tải để phân phối lưu lượng truy cập đến nhiều máy chủ, giúp giảm tải cho từng máy chủ và tăng khả năng chịu tải của hệ thống.

- Ví dụ: Sử dụng thiết bị F5 BIG-IP hoặc phần mềm như HAProxy, Nginx để cân bằng tải. Khi có yêu cầu đến, các thiết bị này sẽ thông minh phân phối yêu cầu đến các máy chủ khác nhau, đảm bảo tải được chia đều.

- Tình huống thực tế: Năm 2020, trang web của Văn phòng Tổng thống Hàn Quốc bị tấn công DDoS. Họ đã sử dụng giải pháp cân bằng tải để chuyển hướng lưu lượng truy cập đến các máy chủ dự phòng, giúp trang web vẫn hoạt động bình thường.

2.Throttling (Giới hạn tốc độ):

- Giải pháp: Giới hạn số lượng yêu cầu mà một địa chỉ IP có thể gửi trong một khoảng thời gian nhất định. Điều này giúp ngăn chặn các cuộc tấn công DDoS bằng cách hạn chế số lượng yêu cầu từ các nguồn độc hại.

- Ví dụ: Sử dụng các công cụ như mod_evasive của Apache hoặc ngx_http_limit_req_module của Nginx để giới hạn tốc độ. Bạn có thể cấu hình để chỉ cho phép mỗi địa chỉ IP gửi tối đa 10 yêu cầu trong 1 giây.

- Tình huống thực tế: GitHub, nền tảng quản lý mã nguồn, thường xuyên bị tấn công DDoS. Họ sử dụng giải pháp throttling để giới hạn số lượng yêu cầu từ các địa chỉ IP đáng ngờ, giúp giảm thiểu tác động của cuộc tấn công.

3.Drop Request (Loại bỏ yêu cầu):

- Giải pháp: Xác định và loại bỏ các yêu cầu độc hại ngay tại tầng mạng hoặc tầng ứng dụng. Bằng cách phân tích các mẫu tấn công đã biết và hành vi bất thường, hệ thống có thể tự động loại bỏ các yêu cầu nguy hiểm.

- Ví dụ: Sử dụng các hệ thống phát hiện và ngăn chặn xâm nhập như Snort hoặc Suricata để theo dõi lưu lượng mạng và loại bỏ các yêu cầu độc hại dựa trên các quy tắc đã định nghĩa trước.

- Tình huống thực tế: Năm 2016, trang web của hãng thông tấn BBC bị tấn công DDoS. Họ đã sử dụng giải pháp drop request để lọc và loại bỏ lưu lượng độc hại, giúp trang web nhanh chóng hoạt động trở lại bình thường.

Như vậy, việc kết hợp nhiều giải pháp như load balancing, throttling và drop request sẽ giúp xây dựng một hệ thống phòng thủ đa tầng, giảm thiểu rủi ro và tác động của các cuộc tấn công DDoS. Tuy nhiên, không có giải pháp nào là hoàn hảo và các mối đe dọa luôn tiếp tục tiến hóa. Do đó, cần thường xuyên cập nhật và điều chỉnh các biện pháp bảo mật để đối phó với các nguy cơ mới.

Một số bài trình bày bổ sung (các bạn nghiên cứu sâu thêm, BQT chỉ làm được ngang đấy -:) Đó là có thể phát hiện tấn công này với IDS như Snort, Suricata (xem bài trình bày của IT Security Labs trên Youtube về cách build một lab vừa attack vừa dò tìm kiểu này rất hay, BQT chỉ có build được một con rất basic đó là Kali Tím + Elastic SIEM)

Phát hiện DOS với SNORT

Học CEH MASTER & Thi Chứng Chỉ Quốc Tế

Học CPENT & Thi Chứng Chỉ Quốc Tế

Tại Doanh Nghiệp hay Công Ty của Học Viên và Tổ Chức Thi Cuối Khóa Lấy Chứng Chỉ Quốc Tế Tại Chổ

# Zalo 0914433338

Biên soạn & Chém gió bởi Đông Dương

(lưu ý các bạn đừng nhắn tin hỏi hack hiếc, mình không biết nhưng nếu muốn học để luyện thi các chứng chỉ quôc tế của eccouncil hay comptia thì mình bảo đảm đậu hoặc cũng có thể rớt, rớt thì thi lại)

Bình luận về bài viết này