Các nhà nghiên cứu bảo mật đã cảnh báo về các nỗ lực khai thác tích cực đối với hai lỗ hổng bảo mật nghiêm trọng trong Cisco Smart Licensing Utility. Thông tin này được đưa ra bởi Trung tâm Bão Internet SANS (SANS Internet Storm Center).

Hai lỗ hổng được đánh giá là nghiêm trọng này bao gồm:

•

CVE-2024-20439 (Điểm CVSS: 9.8): Lỗ hổng tồn tại do có một tài khoản quản trị tĩnh không được ghi lại, cho phép kẻ tấn công có thể đăng nhập vào hệ thống bị ảnh hưởng.

•

CVE-2024-20440 (Điểm CVSS: 9.8): Lỗ hổng này xuất phát từ việc tệp nhật ký gỡ lỗi chứa quá nhiều thông tin, tạo điều kiện cho kẻ tấn công truy cập các tệp này thông qua một yêu cầu HTTP đặc biệt và thu thập thông tin đăng nhập API.

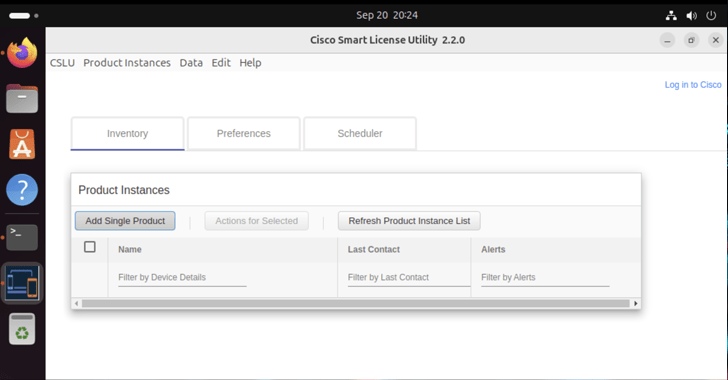

Việc khai thác thành công các lỗ hổng này có thể cho phép kẻ tấn công đăng nhập vào hệ thống với quyền quản trị viên và thu thập các tệp nhật ký chứa dữ liệu nhạy cảm, bao gồm cả thông tin đăng nhập API. Các lỗ hổng này ảnh hưởng đến các phiên bản 2.0.0, 2.1.0 và 2.2.0 của Cisco Smart License Utility. Điều quan trọng cần lưu ý là các lỗ hổng này chỉ có thể bị khai thác khi tiện ích đang chạy.

Mặc dù Cisco đã vá các lỗ hổng này vào tháng 9 năm 2024 trong phiên bản 2.3.0, nhưng tính đến tháng 3 năm 2025, các tác nhân đe dọa vẫn đang được quan sát thấy đang tích cực cố gắng khai thác chúng. Ông Johannes B. Ullrich từ Học viện Công nghệ SANS cho biết thêm rằng các đối tượng tấn công chưa xác định còn đang sử dụng các lỗ hổng khác, bao gồm một lỗ hổng tiết lộ thông tin (CVE-2024-0305) trong sản phẩm Ncast của Guangzhou Yingke Electronic Technology. Hiện tại, mục tiêu cuối cùng và danh tính của những kẻ đứng sau chiến dịch này vẫn chưa được xác định.

Trước tình hình này, các chuyên gia bảo mật khuyến cáo người dùng đang sử dụng các phiên bản bị ảnh hưởng cần ngay lập tức áp dụng các bản vá bảo mật cần thiết hoặc nâng cấp lên phiên bản 2.3.0 để đảm bảo an toàn cho hệ thống.

Security365

Bình luận về bài viết này