Nhóm Ứng phó Khẩn cấp Máy tính của Ukraine (CERT-UA) đang cảnh báo về một chiến dịch mới nhắm mục tiêu vào các lĩnh vực quốc phòng bằng Dark Crystal RAT (hay còn gọi là DCRat).

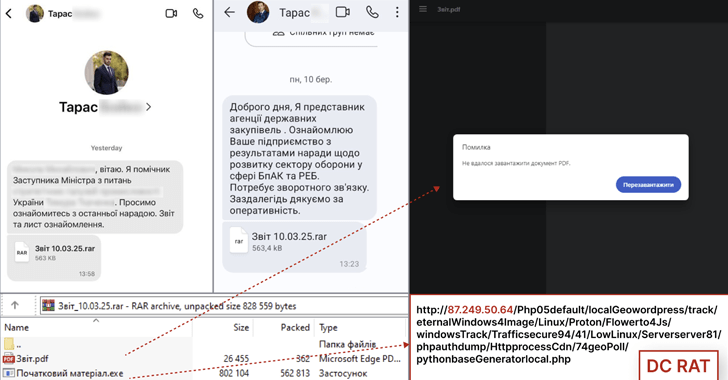

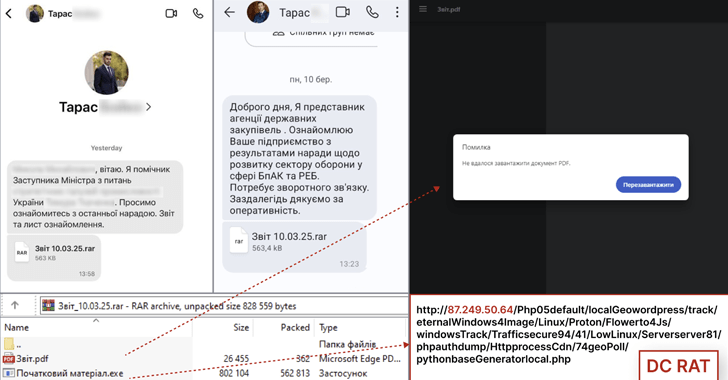

Chiến dịch này, được phát hiện vào đầu tháng này, đã được tìm thấy là nhắm mục tiêu cả nhân viên của các doanh nghiệp thuộc tổ hợp công nghiệp quốc phòng và các đại diện cá nhân của Lực lượng Quốc phòng Ukraine. Hoạt động này bao gồm việc phát tán các tin nhắn độc hại qua ứng dụng nhắn tin Signal có chứa biên bản cuộc họp giả mạo. Một số tin nhắn này được gửi từ các tài khoản Signal đã bị xâm nhập trước đó nhằm tăng khả năng thành công của các cuộc tấn công. Các báo cáo được chia sẻ dưới dạng tệp lưu trữ, chứa một tệp PDF mồi nhử và một tệp thực thi, một trình mã hóa khó phát hiện dựa trên .NET có tên DarkTortilla, giải mã và khởi chạy phần mềm độc hại DCRat.

DCRat, một trojan truy cập từ xa (RAT) được ghi nhận đầy đủ, tạo điều kiện cho việc thực thi các lệnh tùy ý, đánh cắp thông tin có giá trị và thiết lập quyền kiểm soát từ xa đối với các thiết bị bị nhiễm. CERT-UA đã quy hoạt động này cho một nhóm mối đe dọa mà họ theo dõi với tên gọi UAC-0200, được biết là đã hoạt động ít nhất là từ mùa hè năm 2024. Cơ quan này cho biết thêm: “Việc sử dụng các trình nhắn tin phổ biến, cả trên thiết bị di động và máy tính, sẽ mở rộng đáng kể bề mặt tấn công, bao gồm cả do việc tạo ra các kênh trao đổi thông tin không được kiểm soát (trong bối cảnh bảo vệ)”.

Sự phát triển này diễn ra sau cáo buộc về quyết định của Signal ngừng phản hồi các yêu cầu từ cơ quan thực thi pháp luật Ukraine liên quan đến các mối đe dọa mạng của Nga, theo The Record. Serhii Demediuk, phó thư ký Hội đồng Quốc phòng và An ninh Quốc gia Ukraine, nói: “Với sự không hành động của mình, Signal đang giúp Nga thu thập thông tin, nhắm mục tiêu vào binh lính của chúng tôi và xâm nhập các quan chức chính phủ”. Tuy nhiên, Giám đốc điều hành của Signal, Meredith Whittaker, đã bác bỏ tuyên bố này, nói rằng “chúng tôi không chính thức làm việc với bất kỳ chính phủ nào, Ukraine hay bất kỳ ai khác, và chúng tôi chưa bao giờ ngừng. Chúng tôi không chắc điều này đến từ đâu hoặc tại sao”.

Điều này cũng xảy ra sau các báo cáo từ Microsoft và Google rằng các tác nhân mạng ngày càng tập trung vào việc giành quyền truy cập trái phép vào tài khoản WhatsApp và Signal bằng cách khai thác tính năng liên kết thiết bị, khi người Ukraine đã chuyển sang Signal như một giải pháp thay thế cho Telegram.

Security365

Bình luận về bài viết này