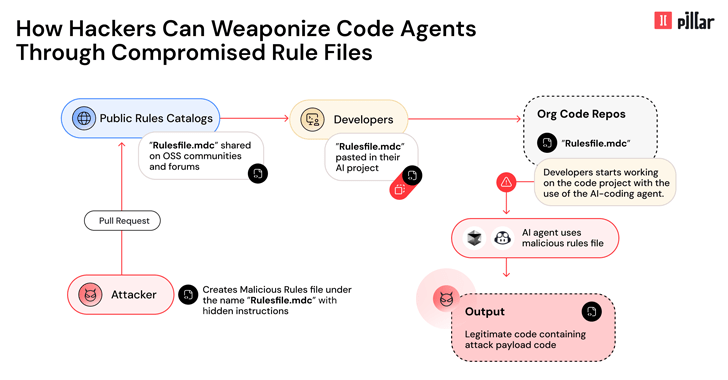

Các nhà nghiên cứu an ninh mạng đã tiết lộ chi tiết về một vectơ tấn công chuỗi cung ứng mới có tên là Rules File Backdoor (Cửa hậu Tệp Quy tắc) ảnh hưởng đến các trình chỉnh sửa mã được hỗ trợ bởi trí tuệ nhân tạo (AI) như GitHub Copilot và Cursor, khiến chúng chèn mã độc hại.

Kỹ thuật này cho phép tin tặc âm thầm xâm nhập mã do AI tạo ra bằng cách chèn các hướng dẫn độc hại ẩn giấu vào các tệp cấu hình có vẻ vô hại được sử dụng bởi Cursor và GitHub Copilot. Bằng cách khai thác các ký tự unicode ẩn và các kỹ thuật trốn tránh tinh vi trong payload hướng dẫn đối diện với mô hình, các tác nhân đe dọa có thể thao túng AI để chèn mã độc hại vượt qua các quy trình xem xét mã thông thường.

Vectơ tấn công này đáng chú ý vì nó cho phép mã độc hại âm thầm lan rộng qua các dự án, gây ra rủi ro cho chuỗi cung ứng. Điểm mấu chốt của cuộc tấn công nằm ở các tệp quy tắc được sử dụng bởi các tác nhân AI để hướng dẫn hành vi của chúng, giúp người dùng xác định các phương pháp Coding tốt nhất và kiến trúc dự án. Cụ thể, nó liên quan đến việc nhúng các prompt được chế tạo cẩn thận vào các tệp quy tắc có vẻ vô hại, khiến công cụ AI tạo ra mã chứa các lỗ hổng bảo mật hoặc cửa hậu. Nói cách khác, các quy tắc bị nhiễm độc sẽ thúc đẩy AI tạo ra mã độc.

Điều này có thể được thực hiện bằng cách sử dụng các ký tự nối không chiều rộng (zero-width joiners), dấu đánh dấu văn bản hai chiều và các ký tự vô hình khác để che giấu các hướng dẫn độc hại và khai thác khả năng diễn giải ngôn ngữ tự nhiên của AI để tạo mã dễ bị tấn công thông qua các mẫu ngữ nghĩa đánh lừa mô hình vượt qua các ràng buộc về đạo đức và an toàn. Sau khi tiết lộ có trách nhiệm vào cuối tháng 2 và tháng 3 năm 2024, cả Cursor và GitHub đều tuyên bố rằng người dùng có trách nhiệm xem xét và chấp nhận các đề xuất do các công cụ này tạo ra.

“‘Cửa hậu Tệp Quy tắc’ thể hiện một rủi ro đáng kể bằng cách vũ khí hóa chính AI như một vectơ tấn công, biến trợ lý đáng tin cậy nhất của nhà phát triển thành một đồng phạm bất đắc dĩ, có khả năng ảnh hưởng đến hàng triệu người dùng cuối thông qua phần mềm bị xâm nhập,” Karliner nói. “Khi một tệp quy tắc bị nhiễm độc được đưa vào kho lưu trữ dự án, nó sẽ ảnh hưởng đến tất cả các phiên tạo mã trong tương lai của các thành viên trong nhóm. Hơn nữa, các hướng dẫn độc hại thường tồn tại khi dự án được phân nhánh (forking), tạo ra một vectơ cho các cuộc tấn công chuỗi cung ứng có thể ảnh hưởng đến các phụ thuộc downstream và người dùng cuối

Security365

Bình luận về bài viết này