Một lỗ hổng bảo mật nghiêm trọng đã được tiết lộ trong phần mềm MegaRAC Baseboard Management Controller (BMC) của AMI, có thể cho phép kẻ tấn công vượt qua xác thực và thực hiện các hành động sau khai thác.

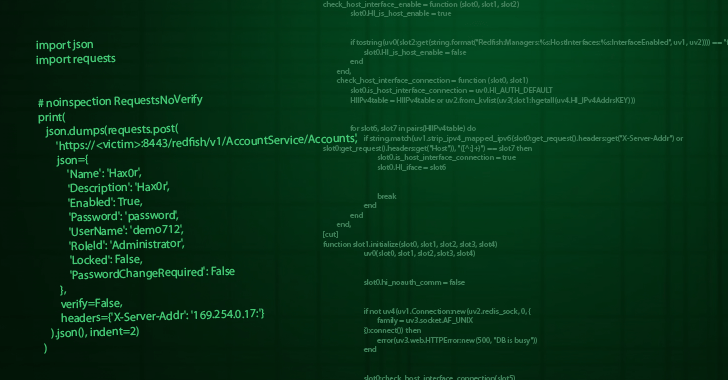

Lỗ hổng này, được theo dõi là CVE-2024-54085, có điểm CVSS v4 là 10.0, cho thấy mức độ nghiêm trọng tối đa. Kẻ tấn công cục bộ hoặc từ xa có thể khai thác lỗ hổng bằng cách truy cập các giao diện quản lý từ xa (Redfish) hoặc giao diện máy chủ nội bộ tới BMC (Redfish).Việc khai thác lỗ hổng này cho phép kẻ tấn công điều khiển máy chủ bị xâm nhập từ xa, triển khai phần mềm độc hại, ransomware, giả mạo firmware từ xa, phá hủy các thành phần bo mạch chủ (BMC hoặc có khả năng BIOS/UEFI), gây hư hỏng vật lý tiềm ẩn cho máy chủ (quá điện áp / phá hủy) và các vòng khởi động lại vô tận mà nạn nhân không thể dừng lại

Lỗ hổng này có thể tiếp tục bị vũ khí hóa để dàn dựng các cuộc tấn công gây rối, khiến các thiết bị dễ bị tấn công liên tục khởi động lại bằng cách gửi các lệnh độc hại. Điều này sau đó có thể mở đường cho thời gian ngừng hoạt động vô tận cho đến khi các thiết bị được cung cấp lại. CVE-2024-54085 là lỗ hổng mới nhất trong một danh sách dài các thiếu sót bảo mật đã được phát hiện trong AMI MegaRAC BMC kể từ tháng 12 năm 2022. Chúng đã được theo dõi chung là BMC&C :

•

CVE-2022-40259 – Thực thi Mã tùy ý qua API Redfish

•

CVE-2022-40242 – Thông tin đăng nhập mặc định cho shell UID = 0 qua SSH

•

CVE-2022-2827 – Liệt kê người dùng qua API

•

CVE-2022-26872 – Chặn đặt lại mật khẩu qua API

•

CVE-2022-40258 – Hash mật khẩu yếu cho Redfish & API

•

CVE-2023-34329 – Bỏ qua xác thực qua Spoofing tiêu đề HTTP

•

CVE-2023-34330 – Tiêm mã qua giao diện Dynamic Redfish Extension

Eclypsium lưu ý rằng CVE-2024-54085 tương tự như CVE-2023-34329 ở chỗ nó cho phép bỏ qua xác thực với tác động tương tự. Lỗ hổng đã được xác nhận ảnh hưởng đến các thiết bị sau :

•

HPE Cray XD670

•

Asus RS720A-E11-RS24U

•

ASRockRack AMI đã phát hành các bản vá để giải quyết lỗ hổng kể từ ngày 11 tháng 3 năm 2025. Mặc dù không có bằng chứng nào cho thấy vấn đề đã bị khai thác trong thực tế, nhưng điều quan trọng là người dùng cuối nên cập nhật hệ thống của họ sau khi các nhà cung cấp OEM tích hợp các bản sửa lỗi này và phát hành chúng cho khách hàng của họ.

HPE và Lenovo đã phát hành các bản cập nhật bảo mật cho các sản phẩm của họ tích hợp bản sửa lỗi CVE-2024-54085 của AMI. “Lưu ý rằng việc vá các lỗ hổng này là một bài tập không hề đơn giản, đòi hỏi thời gian ngừng hoạt động của thiết bị”, Eclypsium cho biết. “Lỗ hổng chỉ ảnh hưởng đến ngăn xếp phần mềm BMC của AMI. Tuy nhiên, vì AMI đứng đầu chuỗi cung ứng BIOS, nên tác động lan tỏa xuống hơn một chục nhà sản xuất”

Security365

Bình luận về bài viết này