Ít nhất bốn nhóm đối tượng đe dọa khác nhau đã được xác định là có liên quan đến một phiên bản cập nhật của một chương trình gian lận quảng cáo và proxy dân cư quy mô lớn có tên là BADBOX, vẽ nên một bức tranh về một hệ sinh thái tội phạm mạng liên kết với nhau.

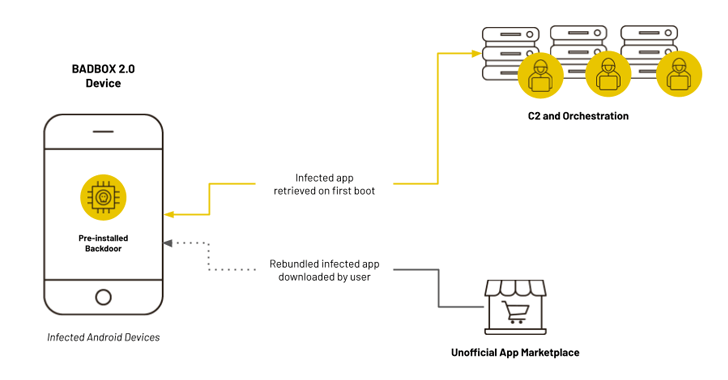

Điều này bao gồm SalesTracker Group, MoYu Group, Lemon Group và LongTV, theo những phát hiện mới từ nhóm Nghiên cứu và Tình báo Mối đe dọa HUMAN Satori, được công bố với sự hợp tác của Google, Trend Micro, Shadowserver và các đối tác khác. “Chiến dịch gian lận phức tạp và mở rộng” này đã được đặt tên mã là BADBOX 2.0. Nó đã được mô tả là botnet lớn nhất gồm các thiết bị TV kết nối (CTV) bị nhiễm bệnh từng được phát hiện. “BADBOX 2.0, giống như phiên bản tiền nhiệm của nó, bắt đầu với các cửa hậu trên các thiết bị tiêu dùng giá rẻ, cho phép các đối tượng đe dọa tải các mô-đun gian lận từ xa,” công ty cho biết. “Các thiết bị này giao tiếp với các máy chủ điều khiển và chỉ huy (C2) thuộc sở hữu và điều hành của một loạt các đối tượng đe dọa riêng biệt nhưng hợp tác”.

Các đối tượng đe dọa được biết là khai thác nhiều phương pháp khác nhau, từ các thỏa hiệp trong chuỗi cung ứng phần cứng đến các chợ của bên thứ ba, để phân phối những ứng dụng bề ngoài có vẻ vô hại nhưng chứa chức năng “trình tải” bí mật để lây nhiễm cửa hậu cho các thiết bị và ứng dụng này. Cửa hậu sau đó khiến các thiết bị bị nhiễm bệnh trở thành một phần của botnet lớn hơn bị lạm dụng cho gian lận quảng cáo theo chương trình, gian lận nhấp chuột và cung cấp các dịch vụ proxy dân cư bất hợp pháp :

•

Quảng cáo ẩn và khởi chạy các WebView ẩn để tạo doanh thu quảng cáo giả

•

Điều hướng đến các miền chất lượng thấp và nhấp vào quảng cáo để kiếm lợi tài chính

•

Định tuyến lưu lượng truy cập thông qua các thiết bị bị xâm nhập

•

Sử dụng mạng cho việc chiếm đoạt tài khoản (ATO), tạo tài khoản giả mạo, phát tán phần mềm độc hại và tấn công DDoS

Ước tính có tới một triệu thiết bị, chủ yếu bao gồm máy tính bảng Android giá rẻ, hộp TV kết nối (CTV), máy chiếu kỹ thuật số và hệ thống thông tin giải trí trên ô tô, đã trở thành nạn nhân của chương trình BADBOX 2.0. Tất cả các thiết bị bị ảnh hưởng đều được sản xuất tại Trung Quốc đại lục và vận chuyển trên toàn cầu. Phần lớn các vụ lây nhiễm đã được báo cáo ở Brazil (37,6%), Hoa Kỳ (18,2%), Mexico (6,3%) và Argentina (5,3%). Chiến dịch này đã bị gián đoạn một phần lần thứ hai trong vòng ba tháng sau khi một số lượng không được tiết lộ các miền BADBOX 2.0 đã bị chặn (sinkhole) trong nỗ lực cắt đứt liên lạc với các thiết bị bị nhiễm bệnh. Về phần mình, Google đã xóa một bộ 24 ứng dụng khỏi Play Store đã phân phối phần mềm độc hại. Một phần cơ sở hạ tầng của nó đã bị chính phủ Đức gỡ bỏ trước đó vào tháng 12 năm 2024.

Google cho biết: “Các thiết bị bị nhiễm bệnh là các thiết bị Dự án Nguồn Mở Android, không phải thiết bị Android TV OS hoặc thiết bị Android được chứng nhận Play Protect”. “Nếu một thiết bị không được chứng nhận Play Protect, Google không có hồ sơ về kết quả kiểm tra bảo mật và khả năng tương thích. Các thiết bị Android được chứng nhận Play Protect trải qua quá trình kiểm tra nghiêm ngặt để đảm bảo chất lượng và an toàn cho người dùng”. Cửa hậu tạo thành cốt lõi của hoạt động này dựa trên một phần mềm độc hại Android có tên là Triada. Được đặt tên mã là BB2DOOR, nó được lan truyền theo ba cách khác nhau: một thành phần được cài đặt sẵn trên thiết bị, được tải xuống từ máy chủ từ xa khi khởi động lần đầu và được tải xuống thông qua hơn 200 phiên bản trojan hóa của các ứng dụng phổ biến từ các cửa hàng của bên thứ ba.

Người ta cho rằng đây là tác phẩm của một nhóm đối tượng đe dọa có tên là MoYu Group, nhóm này quảng cáo các dịch vụ proxy dân cư được xây dựng dựa trên các thiết bị bị nhiễm BADBOX 2.0. Ba nhóm đối tượng đe dọa khác chịu trách nhiệm giám sát các khía cạnh khác của chương trình này :

•

SalesTracker Group, có liên quan đến hoạt động BADBOX ban đầu cũng như một mô-đun giám sát các thiết bị bị nhiễm bệnh

•

Lemon Group, có liên quan đến các dịch vụ proxy dân cư dựa trên BADBOX và một chiến dịch gian lận quảng cáo trên một mạng lưới các trang web trò chơi HTML5 (H5) sử dụng BADBOX 2.0

•

LongTV, một công ty internet và truyền thông Malaysia có hai chục ứng dụng đứng sau một chiến dịch gian lận quảng cáo dựa trên một phương pháp được gọi là “evil twin” (song sinh độc hại)

HUMAN cho biết: “Các nhóm này có mối liên hệ với nhau thông qua cơ sở hạ tầng chung (các máy chủ C2 chung) và các mối quan hệ kinh doanh trong quá khứ và hiện tại”. Phiên bản mới nhất thể hiện một sự phát triển và thích ứng đáng kể, với các cuộc tấn công cũng dựa vào các ứng dụng bị nhiễm bệnh từ các cửa hàng ứng dụng của bên thứ ba và một phiên bản phần mềm độc hại tinh vi hơn, bao gồm việc sửa đổi các thư viện Android hợp pháp để thiết lập khả năng duy trì. Điều thú vị là, có một số bằng chứng cho thấy sự trùng lặp giữa BB2DOOR và Vo1d, một phần mềm độc hại khác được biết là nhắm mục tiêu cụ thể vào các hộp TV Android không thương hiệu.

Công ty cho biết thêm: “Mối đe dọa BADBOX 2.0 đặc biệt hấp dẫn một phần không nhỏ là do tính chất ‘mở cửa’ của hoạt động này”. “Với cửa hậu đã được cài đặt, các thiết bị bị nhiễm bệnh có thể được hướng dẫn thực hiện bất kỳ cuộc tấn công mạng nào mà một đối tượng đe dọa phát triển”. Sự phát triển này diễn ra khi Google đã gỡ bỏ hơn 180 ứng dụng Android với tổng cộng 56 triệu lượt tải xuống vì liên quan đến một chương trình gian lận quảng cáo tinh vi có tên là Vapor, chương trình này khai thác các ứng dụng Android giả mạo để triển khai vô số quảng cáo video xen kẽ toàn màn hình xâm nhập, theo IAS Threat Lab.

Điều này cũng xảy ra sau khi phát hiện một chiến dịch mới sử dụng các trang web mồi nhử theo chủ đề DeepSeek để lừa người dùng tải xuống một phần mềm độc hại ngân hàng Android được gọi là Octo

Security365

Bình luận về bài viết này