Các nhà săn lùng mối đe dọa đã làm sáng tỏ hơn về một chiến dịch phần mềm độc hại được tiết lộ trước đó do nhóm tin tặc MirrorFace có liên kết với Trung Quốc thực hiện, nhắm vào một tổ chức ngoại giao ở Liên minh Châu Âu bằng một cửa hậu (backdoor) có tên là ANEL.

Cuộc tấn công, được ESET phát hiện vào cuối tháng 8 năm 2024, đã nhắm vào một viện ngoại giao Trung Âu bằng các mồi nhử liên quan đến World Expo, dự kiến khai mạc tại Osaka, Nhật Bản vào tháng tới. Hoạt động này được đặt tên mã là Operation AkaiRyū (tiếng Nhật có nghĩa là Rồng Đỏ). Hoạt động ít nhất từ năm 2019, MirrorFace còn được gọi là Earth Kasha. Nó được đánh giá là một nhóm nhỏ thuộc APT10. Mặc dù nổi tiếng với việc nhắm mục tiêu độc quyền vào các thực thể Nhật Bản, cuộc tấn công của nhóm tin tặc vào một tổ chức châu Âu đánh dấu sự khác biệt so với dấu vết nạn nhân điển hình của nó.

Đó không phải là tất cả. Vụ xâm nhập này cũng đáng chú ý vì việc triển khai một biến thể được tùy chỉnh sâu rộng của AsyncRAT và ANEL (còn gọi là UPPERCUT), một cửa hậu trước đây có liên kết với APT10. Việc sử dụng ANEL rất quan trọng không chỉ vì nó làm nổi bật sự thay đổi từ LODEINFO mà còn là sự trở lại của cửa hậu này sau khi nó ngừng hoạt động vào khoảng cuối năm 2018 hoặc đầu năm 2019. “Rất tiếc, chúng tôi không biết bất kỳ lý do cụ thể nào khiến MirrorFace chuyển từ sử dụng LODEINFO sang ANEL,” ESET nói với The Hacker News. “Tuy nhiên, chúng tôi đã không quan sát thấy LODEINFO được sử dụng trong suốt năm 2024 và cho đến nay, chúng tôi cũng chưa thấy nó được sử dụng trong năm 2025. Do đó, có vẻ như MirrorFace đã chuyển sang ANEL và từ bỏ LODEINFO hiện tại”.

Công ty an ninh mạng Slovakia cũng lưu ý rằng Operation AkaiRyū trùng lặp với Chiến dịch C đã được Cơ quan Cảnh sát Quốc gia (NPA) và Trung tâm Ứng phó Sự cố và Chiến lược An ninh mạng Quốc gia (NCSC) của Nhật Bản ghi nhận vào đầu tháng Giêng năm nay. Các thay đổi lớn khác bao gồm việc sử dụng một phiên bản sửa đổi của AsyncRAT và Visual Studio Code Remote Tunnels để thiết lập quyền truy cập lén lút vào các máy bị xâm nhập, điều này đã trở thành một chiến thuật ngày càng được nhiều nhóm tin tặc Trung Quốc ưa chuộng.

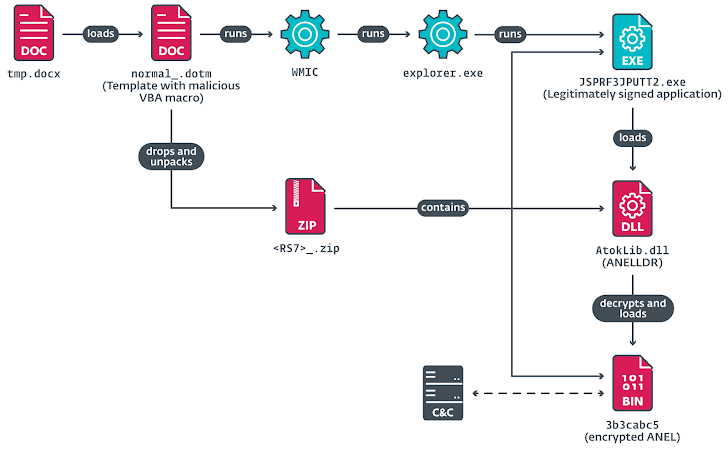

Các chuỗi tấn công liên quan đến việc sử dụng các mồi nhử tấn công lừa đảo có chủ đích (spear-phishing) để thuyết phục người nhận mở các tài liệu hoặc liên kết chứa mã độc, khởi chạy một thành phần tải có tên ANELLDR thông qua DLL side-loading, sau đó giải mã và tải ANEL. Một cửa hậu mô-đun có tên HiddenFace (còn gọi là NOOPDOOR) cũng được thả xuống, và nó chỉ được sử dụng bởi MirrorFace. “Tuy nhiên, vẫn còn rất nhiều mảnh ghép còn thiếu để vẽ nên một bức tranh hoàn chỉnh về các hoạt động,” ESET cho biết. “Một trong những lý do là khả năng bảo mật hoạt động được cải thiện của MirrorFace, vốn đã trở nên kỹ lưỡng hơn và cản trở các cuộc điều tra sự cố bằng cách xóa các công cụ và tệp đã được gửi, xóa nhật ký sự kiện Windows và chạy phần mềm độc hại trong Windows Sandbox”

Security365

Bình luận về bài viết này