Một nhóm tội phạm mạng mới có tên là ‘Mora_001’ đang khai thác hai lỗ hổng bảo mật của Fortinet để giành quyền truy cập trái phép vào các thiết bị tường lửa và triển khai một chủng ransomware tùy chỉnh có tên là SuperBlack.

Hai lỗ hổng này, cả hai đều là lỗ hổng bỏ qua xác thực, là CVE-2024-55591 và CVE-2025-24472, đã được Fortinet tiết lộ lần lượt vào tháng 1 và tháng 2.

Khi Fortinet lần đầu tiên tiết lộ CVE-2024-55591 vào ngày 14 tháng 1, họ đã xác nhận rằng chúng đã bị khai thác như một lỗ hổng zero-day, với Arctic Wolf tuyên bố rằng chúng đã được sử dụng trong các cuộc tấn công từ tháng 11 năm 2024 để xâm nhập các tường lửa FortiGate.

Đáng ngạc nhiên là, vào ngày 11 tháng 2, Fortinet đã thêm CVE-2025-24472 vào cảnh báo tháng 1 của họ, điều này khiến nhiều người tin rằng đây là một lỗ hổng mới bị khai thác.

Tuy nhiên, một báo cáo mới của các nhà nghiên cứu Forescout cho biết họ đã phát hiện ra các cuộc tấn công SuperBlack vào cuối tháng 1 năm 2025, với kẻ tấn công sử dụng CVE-2025-24472 sớm nhất là vào ngày 2 tháng 2 năm 2025.

“Ngay sau đó, Fortinet đã cập nhật cảnh báo của họ vào ngày 11 tháng 2 để thừa nhận CVE-2025-24472 đang bị khai thác tích cực”.

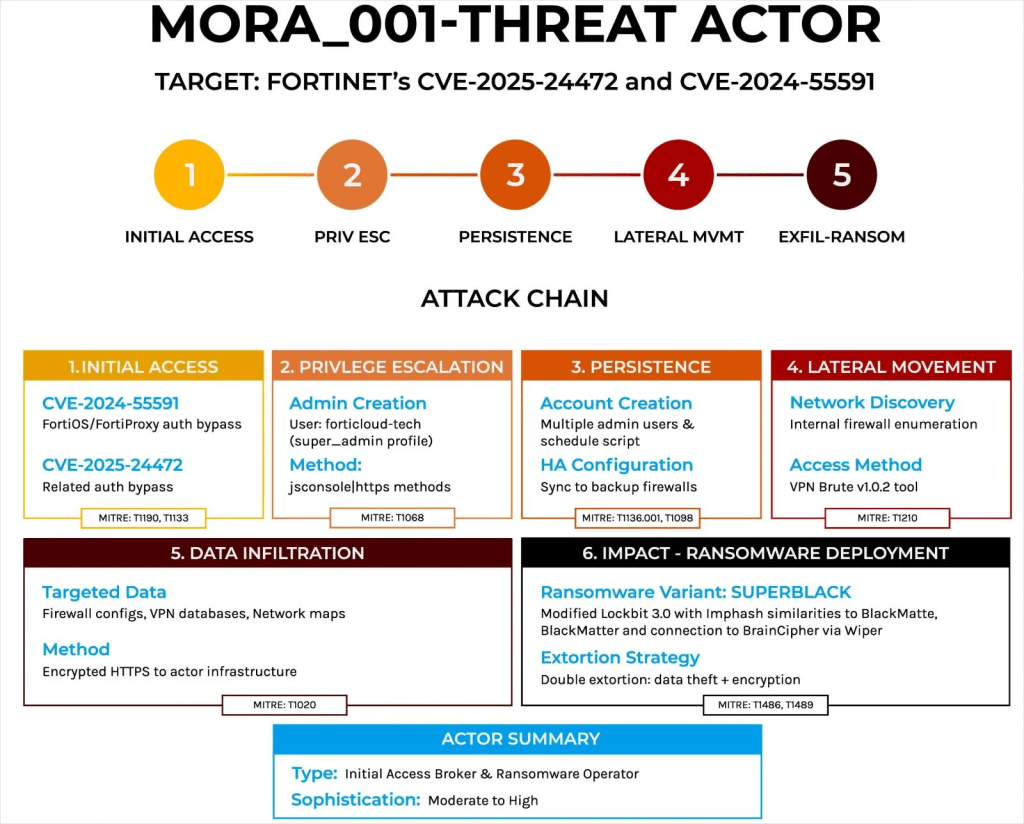

Các cuộc tấn công ransomware SuperBlack Forescout cho biết nhóm tấn công ransomware Mora_001 tuân theo một chuỗi tấn công có cấu trúc cao và không thay đổi nhiều giữa các nạn nhân.

Đầu tiên, kẻ tấn công giành được đặc quyền ‘super_admin’ bằng cách khai thác hai lỗ hổng của Fortinet bằng cách sử dụng các cuộc tấn công dựa trên WebSocket thông qua giao diện jsconsole hoặc gửi các yêu cầu HTTPS trực tiếp đến các giao diện tường lửa bị lộ.

Tiếp theo, chúng tạo các tài khoản quản trị viên mới (forticloud-tech, fortigate-firewall, adnimistrator) và sửa đổi các tác vụ tự động để tạo lại chúng nếu bị xóa.

Tổng quan về chuỗi tấn công của Mora_001 Nguồn: Forescout Sau đó, kẻ tấn công lập bản đồ mạng và cố gắng di chuyển ngang bằng cách sử dụng thông tin đăng nhập VPN bị đánh cắp và các tài khoản VPN mới được thêm vào, Windows Management Instrumentation (WMIC) & SSH và xác thực TACACS+/RADIUS.

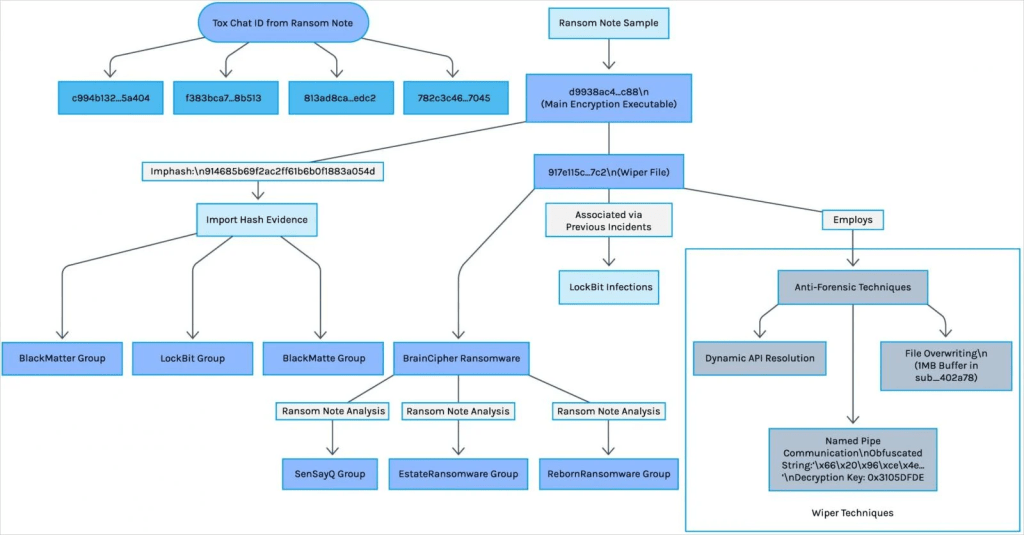

Mora_001 đánh cắp dữ liệu bằng một công cụ tùy chỉnh trước khi mã hóa các tệp để tống tiền gấp đôi, ưu tiên các máy chủ tệp và cơ sở dữ liệu cũng như các bộ điều khiển miền.

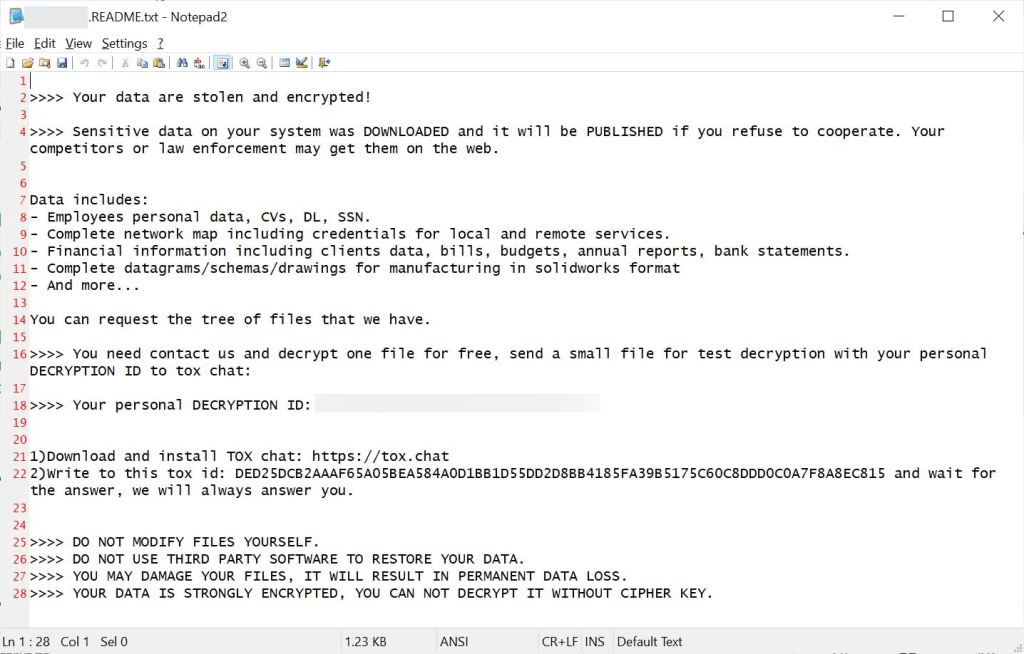

Sau quá trình mã hóa, các ghi chú đòi tiền chuộc sẽ được thả trên hệ thống của nạn nhân. Một công cụ xóa dữ liệu tùy chỉnh có tên là ‘WipeBlack’ được triển khai để loại bỏ tất cả dấu vết của tệp thực thi ransomware nhằm cản trở việc phân tích pháp y số.

Security365

Bình luận về bài viết này