Một chiến dịch phần mềm độc hại mới đã được quan sát thấy đang tận dụng các chiến thuật kỹ thuật xã hội để phân phối một rootkit mã nguồn mở có tên là r77.

Hoạt động này, được Securonix lên án là OBSCURE#BAT, cho phép các tác nhân đe dọa thiết lập sự tồn tại và trốn tránh sự phát hiện trên các hệ thống bị xâm nhập. Hiện tại vẫn chưa rõ ai đứng sau chiến dịch này.

Các nhà nghiên cứu bảo mật Den Iuzvyk và Tim Peck cho biết trong một báo cáo rằng rootkit này “có khả năng che giấu hoặc ngụy trang bất kỳ tệp, khóa registry hoặc tác vụ nào bắt đầu bằng một tiền tố cụ thể”. Họ cũng cho biết thêm: “Nó đã nhắm mục tiêu vào người dùng bằng cách ngụy trang thành các phần mềm tải xuống hợp pháp hoặc thông qua các trò lừa đảo kỹ thuật xã hội bằng captcha giả mạo”.

Chiến dịch này được thiết kế chủ yếu để nhắm mục tiêu vào những người nói tiếng Anh, đặc biệt là Hoa Kỳ, Canada, Đức và Vương quốc Anh.

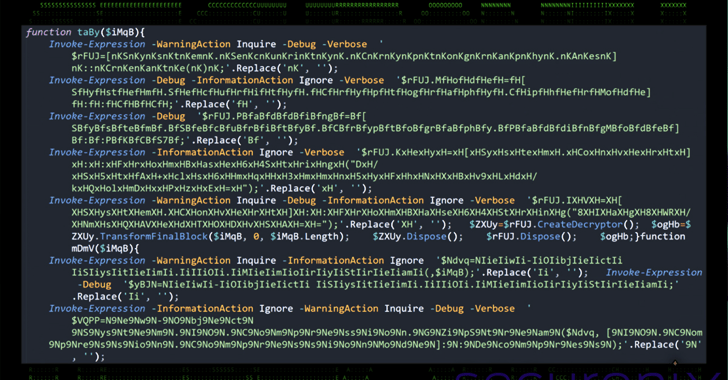

OBSCURE#BAT có tên gọi như vậy là do điểm khởi đầu của cuộc tấn công là một tập lệnh batch (tệp .bat) của Windows bị xáo trộn, sau đó thực thi các lệnh PowerShell để kích hoạt một quy trình nhiều giai đoạn, cuối cùng dẫn đến việc triển khai rootkit.

Ít nhất hai con đường tiếp cận ban đầu khác nhau đã được xác định để khiến người dùng thực thi các tập lệnh batch độc hại: một phương pháp sử dụng chiến lược ClickFix khét tiếng bằng cách chuyển hướng người dùng đến một trang xác minh Cloudflare CAPTCHA giả mạo và phương pháp thứ hai sử dụng quảng cáo phần mềm độc hại dưới dạng các công cụ hợp pháp như Tor Browser, phần mềm VoIP và các ứng dụng nhắn tin.

Mặc dù không rõ người dùng bị dụ dỗ vào phần mềm độc hại như thế nào, nhưng có nghi ngờ rằng các phương pháp đã được thử nghiệm và kiểm chứng như quảng cáo độc hại (malvertising) hoặc tối ưu hóa công cụ tìm kiếm (SEO) độc hại đang được sử dụng.

Bất kể phương pháp nào được sử dụng, payload giai đoạn đầu là một tệp nén chứa tập lệnh batch, sau đó gọi các lệnh PowerShell để thả các tập lệnh bổ sung, thực hiện các sửa đổi Registry của Windows và thiết lập các tác vụ theo lịch trình để duy trì sự tồn tại.

Các nhà nghiên cứu cho biết: “Phần mềm độc hại lưu trữ các tập lệnh bị xáo trộn trong Registry của Windows và đảm bảo việc thực thi thông qua các tác vụ theo lịch trình, cho phép nó chạy bí mật trong nền”. Họ nói thêm: “Ngoài ra, nó còn sửa đổi các khóa registry hệ thống để đăng ký một trình điều khiển giả mạo (ACPIx86.sys), nhúng sâu hơn vào hệ thống”.

Trong quá trình tấn công, một payload .NET được triển khai sử dụng nhiều thủ thuật để trốn tránh sự phát hiện. Điều này bao gồm xáo trộn luồng điều khiển, mã hóa chuỗi và sử dụng tên hàm kết hợp các ký tự Ả Rập, Trung Quốc và đặc biệt.

Một payload khác được tải bằng PowerShell là một tệp thực thi sử dụng kỹ thuật vá Giao diện Quét Phần mềm độc hại (AMSI) để vượt qua việc phát hiện của phần mềm diệt virus.

Payload .NET cuối cùng chịu trách nhiệm thả một rootkit ở chế độ hệ thống có tên “ACPIx86.sys” vào thư mục “C:\Windows\System32\Drivers”, sau đó được khởi chạy như một dịch vụ. Một rootkit ở chế độ người dùng được gọi là r77 cũng được phân phối để thiết lập sự tồn tại trên máy chủ và ẩn các tệp, quy trình và khóa registry phù hợp với mẫu ($nya-).

Phần mềm độc hại này tiếp tục theo dõi định kỳ hoạt động của clipboard và lịch sử lệnh, đồng thời lưu chúng vào các tệp ẩn để có khả năng đánh cắp dữ liệu.

Các nhà nghiên cứu cho biết: “OBSCURE#BAT thể hiện một chuỗi tấn công có khả năng trốn tránh cao, tận dụng khả năng xáo trộn, các kỹ thuật ẩn mình và móc nối API để duy trì sự tồn tại trên các hệ thống bị xâm nhập trong khi trốn tránh sự phát hiện”.

Họ nói thêm: “Từ việc thực thi ban đầu của tập lệnh batch bị xáo trộn (install.bat) đến việc tạo các tác vụ theo lịch trình và các tập lệnh được lưu trữ trong registry, phần mềm độc hại đảm bảo sự tồn tại ngay cả sau khi khởi động lại. Bằng cách tiêm vào các quy trình hệ thống quan trọng như winlogon.exe, nó thao túng hành vi của quy trình để làm phức tạp thêm việc phát hiện”.

Những phát hiện này xuất hiện khi Cofense tiết lộ một chiến dịch giả mạo Microsoft Copilot sử dụng các email lừa đảo để đưa người dùng đến một trang đích giả mạo cho trợ lý trí tuệ nhân tạo (AI), được thiết kế để thu thập thông tin đăng nhập và mã xác thực hai yếu tố (2FA) của người dùng.

Security365

Bình luận về bài viết này