Tài liệu được biên soạn bám sát theo outline của EC Council CHFI v11.

Tại sao phân tích phần mềm độc hại?

Một số mục tiêu cơ bản đằng sau việc phân tích một chương trình độc hại bao gồm:

- Đánh giá thiệt hại từ một cuộc xâm nhập

- Liệt kê các chỉ số xâm phạm cho các máy khác nhau và các chương trình phần mềm độc hại khác nhau

- Tìm lỗ hổng hệ thống mà phần mềm độc hại đã khai thác

- Phân biệt kẻ xâm nhập hoặc người nội gián chịu trách nhiệm cho việc phần mềm độc hại xâm nhập

Một số câu hỏi kinh doanh phổ biến nhất được trả lời bởi phân tích phần mềm độc hại là:

- Ý định của phần mềm độc hại là gì?

- Làm thế nào nó xâm nhập vào?

- Ai là thủ phạm và họ giỏi đến mức nào?

- Làm thế nào để loại bỏ nó?

- Thiệt hại là gì?

- Hệ thống đã bị xâm nhập bao lâu rồi?

- Phương tiện của phần mềm độc hại là gì?

- Các biện pháp phòng ngừa là gì?

Xác định và trích xuất phần mềm độc hại

Nếu người dùng đã báo cáo về hoạt động đáng ngờ trên hệ thống của họ, bạn phải kiểm tra các khu vực sau của hệ thống bị xâm phạm để tìm dấu vết cài đặt phần mềm độc hại:

- Nhật ký

- Tài khoản người dùng và hoạt động đăng nhập

- Hệ thống tệp

- Mục đăng ký

- Dấu vết ứng dụng

- Điểm khôi phục, v.v.

- Các chương trình đã cài đặt

- Các tệp thực thi đáng ngờ

- Vị trí tự khởi động

- Công việc đã lên lịch

- Dịch vụ

- Mô-đun

Lưu ý: Bạn có thể nhận ra phần mềm độc hại bằng cách tìm kiếm các đặc điểm phần mềm độc hại đã biết, trình phát hiện rootkit, phần mềm chống virus, v.v.

Khi các điều tra viên nhận được báo cáo về hoạt động đáng ngờ từ nạn nhân, họ phải tiến hành kiểm tra kỹ lưỡng hệ thống đáng ngờ, mạng và các thiết bị kết nối khác để tìm dấu vết của phần mềm độc hại. Các chương trình phần mềm độc hại thể hiện các thuộc tính cụ thể, có thể giúp các điều tra viên xác định hoặc phân biệt chúng với các chương trình phần mềm thông thường. Các điều tra viên có thể sử dụng các công cụ phần mềm và phần cứng cũng như các công cụ và cơ sở dữ liệu trực tuyến để xác định phần mềm độc hại.

Các điều tra viên có thể sử dụng các công cụ như balbuzard, Cryptam Malware Document Detection Suite, v.v. để trích xuất các mẫu có ý nghĩa điều tra từ các tệp độc hại. Các công cụ này cung cấp quét tự động hệ thống để tìm dấu vết của phần mềm độc hại dẫn đến việc xác định dễ dàng. Thực hiện phân tích tĩnh và động cùng nhau để xác định mục đích và khả năng của phần mềm độc hại. Phân tích tĩnh là quá trình tìm kiếm các dấu vết và giá trị đã biết đại diện cho sự hiện diện của phần mềm độc hại. Những dấu vết này bao gồm sự hiện diện của mã độc hại, chuỗi, tệp thực thi, v.v., trong chương trình phần mềm. Phân tích động sử dụng một cách tiếp cận khác như quét hành vi của chương trình phần mềm trong khi chạy nó trong môi trường có kiểm soát.

Tầm quan trọng của việc thiết lập phòng thí nghiệm phân tích phần mềm độc hại có kiểm soát

Tầm quan trọng của môi trường ảo để phân tích phần mềm độc hại:

- Cho phép chụp màn hình trong quá trình phân tích

- Bảo vệ hệ thống và mạng thực khỏi bị nhiễm phần mềm độc hại đang được phân tích

- Dễ dàng phân tích tương tác của phần mềm độc hại với các hệ thống khác

- Khả năng chụp ảnh nhanh của hệ thống phòng thí nghiệm, có thể được sử dụng để dễ dàng quay lại trạng thái hệ thống trước đó

Thông thường, phân tích phần mềm độc hại được thực hiện bằng cách lây nhiễm một hệ thống với mã độc hại và sau đó đánh giá hành vi của nó bằng một bộ công cụ giám sát.

Do đó, cần có một hệ thống phòng thí nghiệm chuyên dụng có thể bị nhiễm bệnh mà vẫn giữ an toàn cho môi trường sản xuất.

Cách tốt nhất để thiết lập hệ thống phòng thí nghiệm như vậy bao gồm:

- Sử dụng hệ thống vật lý được cô lập khỏi mạng sản xuất để ngăn chặn sự lây lan của phần mềm độc hại

- Sử dụng phần mềm ảo hóa như Virtualbox, VMware, Parallels, v.v. (để thiết lập hệ thống vật lý duy nhất với nhiều VM được cài đặt trong đó, mỗi VM chạy các hệ điều hành khác nhau)

Phòng thí nghiệm phân tích phần mềm độc hại

Một Phòng Thí Nghiệm Phân Tích Phần Mềm Độc Hại Có Kiểm Soát là công cụ để đánh giá mô hình hành vi của phần mềm độc hại, vì các chương trình phần mềm độc hại có tính chất động và sẽ lây lan đến các phần khác nhau của hệ thống cũng như mạng khi được thực thi. Các điều tra viên nên tạo một môi trường mà họ có thể làm hỏng bằng phần mềm độc hại mà không làm gián đoạn hoặc làm hỏng các thiết bị khác. Điều này đòi hỏi một hệ thống phòng thí nghiệm để môi trường sản xuất được an toàn. Cách hiệu quả nhất để thiết lập phòng thí nghiệm như vậy liên quan đến việc sử dụng phần mềm ảo hóa, cho phép các nhà điều tra lưu trữ nhiều hệ thống ảo chạy các hệ điều hành khác nhau trên một máy tính duy nhất. Phần mềm thường được sử dụng để mô phỏng các hệ thống thời gian thực trong môi trường ảo bao gồm:

- VirtualBox

- VMware vSphere Hypervisor

- Microsoft Windows Server

Phần mềm độc hại kết nối với mạng và các hệ thống khác, để đánh cắp dữ liệu khi nhận được hướng dẫn từ kẻ tấn công, hoặc tự sao chép. Các nhà nghiên cứu có thể sử dụng nhiều máy ảo được kết nối với nhau trên một máy tính vật lý duy nhất để phân tích hành vi của phần mềm độc hại trên các hệ thống được kết nối và cũng tìm hiểu về phương pháp lây lan cũng như các đặc điểm khác nhau khác của chúng.

Các nhà điều tra phải thực hiện các biện pháp phòng ngừa như cô lập phòng thí nghiệm phân tích phần mềm độc hại khỏi mạng sản xuất bằng tường lửa để ngăn chặn sự lây lan của phần mềm độc hại. Sử dụng phương tiện có thể tháo rời, chủ yếu là DVD để cài đặt công cụ và phần mềm độc hại. DVD chủ yếu hỗ trợ định dạng chỉ đọc để truyền dữ liệu và ngăn phần mềm độc hại ghi hoặc tự sao chép vào DVD. Các nhà điều tra cũng có thể sử dụng một khóa USB được bảo vệ ghi.

Chuẩn bị môi trường kiểm thử để phân tích phần mềm độc hại

Quy trình phân tích phần mềm độc hại: Chuẩn bị môi trường kiểm thử

- Phân bổ một hệ thống vật lý cho phòng thí nghiệm phân tích

- Cài đặt máy ảo (VMware, Hyper-V, v.v.) trên hệ thống

- Cài đặt hệ điều hành khách trong (các) máy ảo

- Cài đặt các công cụ phân tích phần mềm độc hại

- Tạo giá trị băm cho mỗi hệ điều hành và công cụ

- Cô lập hệ thống khỏi mạng bằng cách đảm bảo rằng card NIC ở chế độ “chỉ máy chủ”

- Vô hiệu hóa ‘thư mục chia sẻ’ và ‘cô lập khách’

- Mô phỏng các dịch vụ internet bằng các công cụ như iNetSim

- Sao chép phần mềm độc hại vào hệ điều hành khách

Phân tích phần mềm độc hại cung cấp hiểu biết sâu sắc về từng mẫu riêng lẻ và xác định các xu hướng kỹ thuật mới nổi từ các bộ sưu tập lớn các mẫu phần mềm độc hại. Các mẫu phần mềm độc hại chủ yếu tương thích với tệp thực thi nhị phân Windows. Có những mục tiêu khác nhau đằng sau việc thực hiện phân tích phần mềm độc hại.

Rất nguy hiểm khi phân tích phần mềm độc hại trên các thiết bị sản xuất được kết nối với mạng sản xuất. Do đó, người ta nên luôn phân tích các mẫu phần mềm độc hại trên một môi trường kiểm thử.

Dưới đây là quy trình chuẩn bị môi trường kiểm thử:

Yêu cầu để xây dựng môi trường kiểm thử:

- Một mạng thử nghiệm cô lập để lưu trữ môi trường kiểm thử của bạn và các dịch vụ mạng cô lập, chẳng hạn như DNS

- Một máy được cài đặt với nhiều hệ điều hành và trạng thái cấu hình khác nhau

- Công cụ chụp ảnh nhanh và tạo lại hình ảnh ảo hóa để nắm bắt trạng thái máy

- Các công cụ để xóa sạch và xây dựng lại máy nạn nhân một cách nhanh chóng Một số công cụ được yêu cầu để kiểm tra:

- Công cụ tạo hình ảnh: Để có được hình ảnh sạch cho mục đích điều tra số và truy tố.

- Phân tích tệp/dữ liệu: Để thực hiện phân tích tĩnh các tệp phần mềm độc hại tiềm năng.

- Công cụ đăng ký/cấu hình: Phần mềm độc hại nhiễm vào registry Windows và các biến cấu hình khác. Những công cụ này giúp xác định các cài đặt được lưu cuối cùng.

- Sandbox: Để thực hiện phân tích động thủ công.

- Trình phân tích nhật ký: Các thiết bị bị tấn công ghi lại các hoạt động của phần mềm độc hại và tạo ra các tệp nhật ký. Trình phân tích nhật ký là các công cụ được sử dụng để trích xuất tệp nhật ký.

- Bắt gói tin mạng: Để hiểu cách phần mềm độc hại tận dụng mạng.

Các công cụ hỗ trợ để phân tích phần mềm độc hại

Công cụ chụp và ghi màn hình:

- Snagit (https://www.techsmith.com)

- Jing (https://www.techsmith.com)

- Camtasia (https://www.techsmith.com)

- Ezvid (http://www.ezvid.com)

Công cụ sao lưu và tạo hình ảnh hệ điều hành:

- Genie Backup Manager Pro (http://www.genie9.com)

- Macrium Reflect Server (http://www.macrium.com)

- R-Drive Image (http://www.drive-image.com)

- O&O DiskImage 10 (https://www.oo-software.com)

Công cụ máy ảo:

- Virtual Box (https://www.virtualbox.org)

- Parallels Desktop 11 (http://www.parallels.com)

- Boot Camp (https://www.apple.com)

- VMware vSphere Hypervisor (http://www.vmware.com)

Công cụ mô phỏng mạng và Internet:

- NetSim (http://tetcos.com/netsim_gen.html)

- ns-3 (https://www.nsnam.org)

- Riverbed Modeler (http://www.riverbed.com)

- QualNet (http://web.scalable-networks.com)

Quy tắc chung để phân tích phần mềm độc hại

- Trong quá trình phân tích phần mềm độc hại, hãy chú ý đến các tính năng chính thay vì cố gắng hiểu từng chi tiết

- Xác định, hiểu và đánh bại các kỹ thuật ngăn chặn phân tích phần mềm độc hại mới

- Thử các công cụ và phương pháp tiếp cận khác nhau để phân tích phần mềm độc hại, vì một phương pháp duy nhất có thể không hữu ích

Trong quá trình phân tích phần mềm độc hại, các điều tra viên nên chú ý nhiều đến các tính năng chính của phần mềm độc hại và không nên cố gắng quan sát mọi chi tiết vì phần mềm độc hại có tính năng động và có thể thay đổi thuộc tính. Trong các phần khó và phức tạp, các điều tra viên nên cố gắng thu thập một cái nhìn tổng quan chung.

Các điều tra viên nên thử các công cụ và phương pháp tiếp cận khác nhau vì chúng mang lại kết quả khác nhau trong các tình huống khác nhau. Mặc dù các công cụ và kỹ thuật khác nhau có chức năng tương tự, nhưng cách tiếp cận hoặc góc độ khác nhau cũng có thể cung cấp kết quả khác nhau.

Khi các nhà điều tra áp dụng các kỹ thuật phân tích phần mềm độc hại mới, các tác giả phần mềm độc hại và kẻ tấn công cũng cố gắng tìm các kỹ thuật né tránh mới để cản trở phân tích. Các điều tra viên phải có khả năng xác định, hiểu và đánh bại các kỹ thuật né tránh này.

Tài liệu trước khi phân tích

Sau đây là một số tài liệu mà điều tra viên nên chuẩn bị trước khi thực hiện phân tích tệp thực thi:

- MAC-timestamp

- Thông tin hệ thống nơi tệp được lưu trữ, ví dụ: Hệ điều hành và phiên bản, hệ thống tệp, tài khoản người dùng, địa chỉ IP

- Tham chiếu đến tệp đó trong hệ thống tệp hoặc registry

- Ai tìm thấy tệp và khi nào

- Đường dẫn đầy đủ và vị trí của tệp

- Chi tiết về các công cụ điều tra số

Tài liệu liên quan đến quá trình ghi lại thông tin chi tiết về phân tích phần mềm độc hại. Các điều tra viên nên nhanh chóng ghi chú các bước họ thực hiện, các thuộc tính của tệp thực thi mà họ đang phân tích, kết quả nghiên cứu và tài liệu hỗ trợ như ảnh chụp màn hình, v.v. Các điều tra viên cũng có thể ghi chú trạng thái hệ thống, nền tảng, hệ điều hành và các công cụ được sử dụng cho quá trình.

Các loại phân tích phần mềm độc hại

Phân tích phần mềm độc hại tĩnh:

- Còn được gọi là phân tích mã, liên quan đến việc xem xét mã nhị phân thực thi mà không thực sự thực thi nó để có hiểu biết tốt hơn về phần mềm độc hại và mục đích của nó

- Các công cụ disassemble như IDA Pro có thể được sử dụng để disassemble tệp nhị phân

Phân tích phần mềm độc hại động:

- Còn được gọi là phân tích hành vi, liên quan đến việc thực thi mã phần mềm độc hại để biết cách nó tương tác với hệ thống máy chủ và tác động của nó lên hệ thống đó

- Loại phân tích này yêu cầu máy ảo và sandbox để ngăn chặn sự lây lan của phần mềm độc hại

- Các công cụ debug như GDB, OllyDbg, WinDbg, v.v., được sử dụng để debug phần mềm độc hại tại thời điểm thực thi để nghiên cứu hành vi của nó

Cả hai kỹ thuật đều nhằm mục đích hiểu cách phần mềm độc hại hoạt động, nhưng khác nhau về các công cụ được sử dụng, thời gian và kỹ năng cần thiết để thực hiện phân tích

Nên thực hiện cả phân tích tĩnh và động để hiểu chức năng của phần mềm độc hại ở mức độ lớn

Hai loại phân tích phần mềm độc hại dựa trên phương pháp tiếp cận bao gồm phân tích tĩnh hoặc phân tích động. Cả hai phương pháp đều chứng minh quá trình hoạt động của phần mềm độc hại, tuy nhiên các công cụ, thời gian và kỹ năng cần thiết để thực hiện phân tích là hoàn toàn khác nhau.

Phân tích tĩnh là phân tích cơ bản của mã nhị phân và hiểu về phần mềm độc hại giải thích các chức năng của nó. Phân tích hành vi hoặc phân tích động liên quan đến việc nghiên cứu hành vi của phần mềm độc hại trong quá trình cài đặt, thực thi và khi đang chạy.

Việc kiểm tra tĩnh chung liên quan đến phân tích phần mềm độc hại mà không cần thực thi mã hoặc hướng dẫn. Quá trình này bao gồm việc sử dụng các công cụ và kỹ thuật khác nhau để xác định phần độc hại của chương trình hoặc một tệp. Nó cũng thu thập thông tin về chức năng của phần mềm độc hại và thu thập các con trỏ kỹ thuật hoặc chữ ký đơn giản mà nó tạo ra. Các con trỏ như vậy bao gồm tên tệp, tổng kiểm tra MD5 hoặc hàm băm, loại tệp và kích thước tệp.

Phân tích động liên quan đến việc thực thi phần mềm độc hại để kiểm tra hành vi, hoạt động của nó và xác định các chữ ký kỹ thuật xác nhận ý định độc hại. Nó tiết lộ thông tin, chẳng hạn như tên miền, vị trí đường dẫn tệp, khóa registry đã tạo, địa chỉ IP, các tệp bổ sung, tệp cài đặt, DLL và các tệp được liên kết nằm trên hệ thống hoặc mạng.

Phân tích phần mềm độc hại tĩnh

Một số kỹ thuật phân tích phần mềm độc hại tĩnh:

- Lấy dấu vân tay tệp

- Quét phần mềm độc hại cục bộ và trực tuyến

- Thực hiện tìm kiếm chuỗi

- Xác định các phương pháp đóng gói/làm xáo trộn

- Tìm thông tin về các tệp thực thi di động (PE)

- Xác định các phụ thuộc của tệp

- Disassemble phần mềm độc hại

Phân tích tĩnh đề cập đến quá trình điều tra một tệp thực thi mà không cần chạy hoặc cài đặt nó. Việc tiến hành phân tích tĩnh là an toàn vì điều tra viên không cài đặt hoặc thực thi tệp đáng ngờ. Tuy nhiên, một số phần mềm độc hại không cần cài đặt để thực hiện các hoạt động độc hại, vì vậy tốt hơn là các nhà điều tra nên thực hiện phân tích tĩnh trong môi trường có kiểm soát.

Nó liên quan đến quá trình truy cập mã nguồn hoặc mã nhị phân để tìm cấu trúc dữ liệu, lệnh gọi hàm, đồ thị gọi, v.v. có thể đại diện cho độc hại. Các điều tra viên có thể sử dụng các công cụ khác nhau để phân tích mã nhị phân để hiểu kiến trúc tệp và tác động đến hệ thống. Việc biên dịch mã nguồn của hệ thống thành một tệp thực thi nhị phân sẽ dẫn đến mất dữ liệu, khiến việc phân tích mã trở nên khó khăn hơn.

Thủ tục kiểm tra một tệp nhị phân đã cho mà không thực thi nó chủ yếu là thủ công và yêu cầu trích xuất dữ liệu thú vị như cấu trúc dữ liệu, các hàm được sử dụng và đồ thị gọi từ tệp độc hại. Các điều tra viên không thể thấy dữ liệu này sau khi biên dịch chương trình.

Các thủ tục khác nhau được sử dụng cho phân tích phần mềm độc hại tĩnh là:

- Lấy dấu vân tay tệp: Nó kiểm tra các yếu tố hiển nhiên của mã nhị phân bao gồm các quy trình ở cấp độ tài liệu. Quá trình này bao gồm tính toán hàm băm mật mã của mã nhị phân để nhận ra chức năng của nó và so sánh nó với các mã nhị phân và chương trình khác đối mặt trong các kịch bản trước đây.

- Quét phần mềm độc hại cục bộ và trực tuyến: Nó tính toán giá trị băm của một tệp đáng ngờ và so sánh chúng với các cơ sở dữ liệu phần mềm độc hại trực tuyến và ngoại tuyến để tìm sự tồn tại của mã độc hại đã biết. Quá trình này đơn giản hóa việc điều tra thêm bằng cách cung cấp cái nhìn sâu sắc hơn về mã, chức năng của nó và các chi tiết quan trọng khác.

- Thực hiện tìm kiếm chuỗi: Các chương trình phần mềm bao gồm một số chuỗi là các lệnh để thực hiện các chức năng cụ thể như in kết quả. Có nhiều chuỗi tồn tại có thể đại diện cho ý định độc hại của một chương trình, chẳng hạn như đọc bộ nhớ trong hoặc dữ liệu cookie, v.v. được nhúng trong mã nhị phân đã biên dịch. Các điều tra viên có thể tìm kiếm các chuỗi nhúng như vậy để rút ra kết luận về tệp đáng ngờ.

- Xác định phương pháp đóng gói hoặc làm xáo trộn: Kẻ tấn công sử dụng đóng gói và làm xáo trộn bằng cách sử dụng cấu trúc rối hoặc một trình đóng gói để tránh bị phát hiện. Các điều tra viên nên tìm xem tệp có bao gồm các phần tử được đóng gói hay không và cũng xác định công cụ hoặc phương pháp được sử dụng để đóng gói nó.

- Tìm thông tin về tệp thực thi di động (PE): Định dạng PE lưu trữ thông tin mà hệ thống Windows yêu cầu để quản lý mã thực thi. PE lưu trữ metadata về chương trình, giúp tìm thêm chi tiết về tệp bao gồm số duy nhất trên các hệ thống UNIX để tìm loại tệp và phân chia thông tin của định dạng tệp. Ví dụ, nhị phân Windows ở định dạng PE bao gồm thông tin như thời gian tạo và sửa đổi, các hàm import và export, thời gian biên dịch, DLL, các tệp được liên kết, cũng như chuỗi, menu và biểu tượng.

- Xác định các phụ thuộc của tệp: Bất kỳ chương trình phần mềm nào đều phụ thuộc vào các thư viện tích hợp sẵn của hệ điều hành giúp thực hiện các hành động được chỉ định trong hệ thống. Các điều tra viên cần tìm các thư viện và phụ thuộc tệp, vì chúng chứa thông tin về các yêu cầu thời gian chạy của ứng dụng.

- Disassemble phần mềm độc hại: Phân tích tĩnh cũng bao gồm việc tháo rời một tệp thực thi đã cho thành định dạng nhị phân để nghiên cứu các chức năng và tính năng của nó. Quá trình này sẽ giúp các điều tra viên tìm ra ngôn ngữ được sử dụng để lập trình phần mềm độc hại, tìm kiếm các API tiết lộ chức năng của nó, v.v. Quá trình này sử dụng các công cụ gỡ lỗi như OllyDbg và IDAPro.

Phân tích phần mềm độc hại động

Thiết lập cơ sở hệ thống:

- Đề cập đến việc chụp ảnh nhanh hệ thống tại thời điểm bắt đầu phân tích phần mềm độc hại

- Mục đích chính của thiết lập cơ sở hệ thống là xác định những thay đổi đáng kể so với trạng thái cơ sở

- Cơ sở hệ thống bao gồm chi tiết về hệ thống tệp, registry, cổng mở, hoạt động mạng, v.v.

Giám sát tính toàn vẹn của máy chủ:

- Giám sát tính toàn vẹn của máy chủ liên quan đến việc chụp ảnh nhanh trạng thái hệ thống bằng cùng một công cụ trước và sau khi phân tích để phát hiện các thay đổi được thực hiện đối với các thực thể nằm trên hệ thống.

- Giám sát tính toàn vẹn của máy chủ bao gồm:

- Giám sát/Phân giải DNS

- Giám sát cuộc gọi API

- Giám sát trình điều khiển thiết bị

- Giám sát chương trình khởi động

- Giám sát dịch vụ Windows

- Giám sát cài đặt

- Giám sát quy trình

- Giám sát tệp và thư mục

- Phân tích/Giám sát registry

- Giám sát/Phân tích lưu lượng mạng

- Giám sát cổng

Phân tích phần mềm độc hại động đề cập đến quá trình nghiên cứu hành vi của phần mềm độc hại bằng cách chạy nó trong một môi trường được giám sát. Thiết kế môi trường nên bao gồm các công cụ có thể ghi lại chi tiết từng chuyển động của phần mềm độc hại và cung cấp phản hồi cho điều tra viên. Hầu hết các hệ thống ảo hoạt động như một cơ sở để tiến hành các thí nghiệm như vậy.

Các điều tra viên sử dụng phân tích động để thu thập thông tin có giá trị về hoạt động của phần mềm độc hại bao gồm các tệp và thư mục được tạo, cổng và URL được truy cập, các hàm và thư viện được gọi, các ứng dụng và công cụ được truy cập, thông tin được chuyển, cài đặt được sửa đổi, quy trình và dịch vụ mà phần mềm độc hại đã bắt đầu, v.v.

Điều tra viên nên thiết kế và thiết lập môi trường để thực hiện phân tích động theo cách mà phần mềm độc hại không thể lây lan sang mạng sản xuất và hệ thống kiểm tra có khả năng khôi phục từ một khung thời gian được đặt trước đó trong trường hợp có bất kỳ điều gì sai trong quá trình kiểm tra. Để đạt được điều này, điều tra viên cần thực hiện các bước sau:

Thiết lập cơ sở hệ thống

Thiết lập cơ sở đề cập đến quá trình ghi lại trạng thái hệ thống mà các điều tra viên có thể sử dụng để so sánh với trạng thái của hệ thống sau khi thực thi tệp phần mềm độc hại. Điều này sẽ giúp các điều tra viên hiểu những thay đổi mà phần mềm độc hại đã thực hiện trên toàn hệ thống. Cơ sở hệ thống bao gồm ghi lại chi tiết về hệ thống tệp, registry, cổng mở, hoạt động mạng, v.v.

Điều tra viên nên thiết lập cơ sở cho các thuộc tính hệ thống trước khi thực thi phần mềm độc hại đồng thời đảm bảo rằng cơ sở bao gồm các thuộc tính hệ thống, hệ thống tệp, registry, cổng, mạng, tường lửa, v.v.

Giám sát tính toàn vẹn của máy chủ

Giám sát tính toàn vẹn của máy chủ là quá trình nghiên cứu những thay đổi đã diễn ra trên một hệ thống hoặc máy sau một loạt hành động hoặc sự cố. Nó liên quan đến việc chụp ảnh nhanh hệ thống trước và sau sự cố hoặc hành động bằng cách sử dụng cùng một công cụ và phân tích các thay đổi để đánh giá tác động đến hệ thống và các thuộc tính của nó.

Trong phân tích phần mềm độc hại, giám sát tính toàn vẹn của máy chủ sẽ giúp các điều tra viên hiểu hành vi thời gian chạy của một tệp phần mềm độc hại cũng như các hoạt động, kỹ thuật lây lan, URL được truy cập, tải xuống được khởi tạo, v.v. của nó.

Phân tích phần mềm độc hại động: Giám sát cài đặt

Bạn có thể sử dụng các công cụ như Mirekusoft Install Monitor, Advanced Uninstaller PRO, Epsilon Squared’s InstallWatch, Revo Uninstaller Pro, Comodo Programs Manager, SysAnalyzer, v.v. để phát hiện các thay đổi được thực hiện đối với hệ thống khi thực thi một mẫu nhị phân không xác định.

Khi hệ thống hoặc người dùng cố gắng cài đặt hoặc gỡ cài đặt một ứng dụng, có khả năng nó để lại dấu vết của dữ liệu ứng dụng trên hệ thống. Dữ liệu này có thể bao gồm thông tin bằng chứng mà các điều tra viên cần. Để tìm những dấu vết này, các điều tra viên nên biết các thư mục được sửa đổi hoặc tạo trong quá trình cài đặt cũng như các tệp và thư mục không bị sửa đổi bởi quá trình gỡ cài đặt.

Giám sát cài đặt sẽ giúp điều tra viên phát hiện các cài đặt ẩn và nền mà phần mềm độc hại thực hiện. Các công cụ như Mirekusoft Install Monitor, Advanced Uninstaller PRO, Epsilon Squared’s InstallWatch, Revo Uninstaller Pro, Comodo Programs Manager, SysAnalyzer, v.v. giúp các điều tra viên giám sát quá trình cài đặt.

Sử dụng SysAnalyzer để giám sát cài đặt của một tệp thực thi, điều tra viên có thể tìm thông tin cài đặt như ID quy trình (PID), đường dẫn lưu trữ các tệp mới, cổng mở, DLL quy trình, trình điều khiển được tải, và các tác vụ.

Phân tích phần mềm độc hại động: Giám sát quy trình

Sau khi thực thi chương trình đáng ngờ, bạn có thể sử dụng các công cụ như Process Monitor, Perfmon, v.v. để thu thập thông tin quy trình kết quả (tên quy trình, ID quy trình, các handle liên quan, thư viện được tải, các quy trình con liên quan, đường dẫn của chương trình chịu trách nhiệm tạo quy trình, v.v.)

Các điều tra viên nên thực hiện giám sát quy trình vì nó sẽ giúp họ hiểu các quy trình mà phần mềm độc hại khởi tạo và tiếp quản sau khi thực thi. Họ cũng nên quan sát các quy trình con, các handle liên quan, các thư viện và hàm được tải, để xác định toàn bộ bản chất của một tệp hoặc chương trình, thu thập thông tin về các quy trình đang chạy trước khi thực thi phần mềm độc hại và so sánh chúng với các quy trình đang chạy sau khi thực thi. Phương pháp này sẽ giảm thời gian cần thiết để phân tích các quy trình và giúp xác định dễ dàng tất cả các quy trình mà phần mềm độc hại bắt đầu.

Công cụ Process Monitor

Process Monitor là một công cụ giám sát cho Windows hiển thị hoạt động của hệ thống tệp, Registry và quy trình/luồng theo thời gian thực. Nó kết hợp các tính năng của hai tiện ích Sysinternals, Filemon và Regmon, và thêm các cải tiến bao gồm lọc phong phú và không phá hủy, thuộc tính sự kiện toàn diện như ID phiên và tên người dùng, thông tin quy trình đáng tin cậy, ngăn xếp luồng đầy đủ với hỗ trợ ký hiệu tích hợp cho mỗi hoạt động, ghi nhật ký đồng thời vào một tệp, và nhiều hơn nữa. Các tính năng độc đáo và mạnh mẽ của nó sẽ khiến Process Monitor trở thành một tiện ích cốt lõi trong bộ công cụ khắc phục sự cố hệ thống và săn lùng phần mềm độc hại của bạn.

Process Monitor bao gồm các khả năng giám sát và lọc, bao gồm:

- Nhiều dữ liệu hơn được ghi lại cho các tham số đầu vào và đầu ra của hoạt động.

- Các bộ lọc không phá hủy cho phép bạn đặt bộ lọc mà không mất dữ liệu.

- Việc ghi lại ngăn xếp luồng cho mỗi hoạt động giúp có thể xác định nguyên nhân gốc rễ của một hoạt động trong nhiều trường hợp.

- Ghi lại đáng tin cậy các chi tiết quy trình, bao gồm đường dẫn hình ảnh, dòng lệnh, ID người dùng và phiên.

- Các cột có thể định cấu hình và di chuyển cho bất kỳ thuộc tính sự kiện nào.

- Có thể đặt bộ lọc cho bất kỳ trường dữ liệu nào, bao gồm cả các trường không được cấu hình là cột.

- Kiến trúc ghi nhật ký nâng cao có thể mở rộng đến hàng chục triệu sự kiện được ghi lại và gigabyte dữ liệu nhật ký.

- Công cụ cây quy trình hiển thị mối quan hệ của tất cả các quy trình được tham chiếu trong một dấu vết.

- Định dạng nhật ký gốc lưu giữ tất cả dữ liệu để tải vào một phiên bản Process Monitor khác.

- Chú giải quy trình để dễ dàng xem thông tin hình ảnh quy trình.

- Chú giải chi tiết cho phép truy cập thuận tiện vào dữ liệu được định dạng không vừa trong cột.

- Tìm kiếm có thể hủy.

- Ghi nhật ký thời gian khởi động của tất cả các hoạt động.

Nguồn: https://technet.microsoft.com

Phân tích phần mềm độc hại động: Giám sát tệp và thư mục

Bạn có thể sử dụng các công cụ giám sát tính toàn vẹn tệp và thư mục để kiểm tra hoạt động của hệ thống tệp và thư mục theo thời gian thực trên hệ thống bị nhiễm

SIGVERIF

- Kiểm tra tính toàn vẹn của các tệp quan trọng đã được Microsoft ký số

- Để khởi chạy SIGVERIF, vào Start > Run, gõ sigverif và nhấn Enter

TRIPWIRE

- Đây là một trình xác minh tính toàn vẹn hệ thống cấp doanh nghiệp quét và báo cáo các tệp hệ thống quan trọng đã thay đổi

FCIV

- Đây là một tiện ích dòng lệnh tính toán các hàm băm mật mã MD5 hoặc SHA1 cho các tệp

- Bạn có thể tải xuống FCIV tại http://download.microsoft.com

Phần mềm độc hại cũng có thể sửa đổi các tệp và thư mục hệ thống để lưu một số thông tin trên chúng. Các điều tra viên nên có khả năng tìm các tệp và thư mục mà phần mềm độc hại tạo ra và phân tích chúng để thu thập bất kỳ thông tin quan trọng nào được lưu trữ trong chúng. Các tệp và thư mục này cũng có thể chứa mã chương trình ẩn hoặc chuỗi độc hại mà phần mềm độc hại sẽ lên lịch thực thi vào thời điểm cụ thể.

Tiện ích Xác minh chữ ký tệp hay còn gọi là Sigverif là một công cụ của Microsoft được tích hợp sẵn trong Windows 10/8/7. Công cụ này sẽ giúp các điều tra viên tìm các trình điều khiển chưa được ký.

FCIV Trình xác minh tính toàn vẹn tổng kiểm tra tệp (FCIV) là một tiện ích dòng lệnh tạo và xác minh giá trị băm của các tệp bằng thuật toán MD5 hoặc SHA-1.

Tiện ích FCIV có các tính năng sau:

- Hỗ trợ thuật toán băm MD5 hoặc SHA1 (Mặc định là MD5.)

- Có thể xuất giá trị băm ra bảng điều khiển hoặc lưu trữ giá trị băm và tên tệp trong một tệp XML

- Có thể tạo đệ quy giá trị băm cho tất cả các tệp trong một thư mục và trong tất cả các thư mục con (ví dụ: fciv.exe c:\ -r)

- Cung cấp danh sách ngoại lệ để chỉ định các tệp hoặc thư mục cần băm

- Có thể lưu trữ giá trị băm cho một tệp có hoặc không có đường dẫn đầy đủ của tệp

Tripwire Tripwire Enterprise là một công cụ để đánh giá cấu hình CNTT và phát hiện, phân tích và báo cáo về hoạt động thay đổi trên toàn bộ cơ sở hạ tầng CNTT. Tripwire Enterprise có thể giám sát máy chủ, máy tính để bàn, máy chủ thư mục, hypervisor, cơ sở dữ liệu, ứng dụng phần mềm trung gian và thiết bị mạng.

Tripwire Enterprise ghi lại một đường cơ sở của hệ thống tệp máy chủ, hệ thống tệp máy tính để bàn, máy chủ thư mục, cơ sở dữ liệu, hệ thống ảo, ứng dụng phần mềm trung gian và cấu hình thiết bị mạng ở trạng thái tốt đã biết. Sau đó, kiểm tra tính toàn vẹn liên tục và so sánh trạng thái hiện tại với các đường cơ sở này để phát hiện các thay đổi. Trong khi thực hiện việc này, nó thu thập thông tin cần thiết để hòa giải các thay đổi được phát hiện. Nó có thể kiểm tra chéo các thay đổi được phát hiện với các chính sách tuân thủ CNTT đã xác định (lọc dựa trên chính sách), các thay đổi được ghi lại trong vé trong hệ thống CCM hoặc danh sách các thay đổi đã được phê duyệt, danh sách được tạo tự động được tạo bởi các công cụ quản lý bản vá và cung cấp phần mềm, và đối với các khả năng ChangeIQ™ bổ sung. Điều này cho phép nó tự động nhận ra các thay đổi mong muốn và phơi bày các thay đổi không mong muốn.

Nguồn: https://www.tripwire.com

Phân tích phần mềm độc hại động: Giám sát Registry

Bạn có thể sử dụng các công cụ giám sát mục nhập registry để kiểm tra các thay đổi được thực hiện đối với registry của hệ thống bởi chương trình đáng ngờ

Registry Windows lưu trữ chi tiết cấu hình hệ điều hành và chương trình, chẳng hạn như cài đặt và tùy chọn. Nếu phần mềm độc hại là một chương trình, registry sẽ lưu trữ chức năng của nó. Phần mềm độc hại sử dụng registry để thực hiện hoạt động có hại liên tục bằng cách lưu trữ các mục vào registry và đảm bảo rằng chương trình độc hại chạy tự động bất cứ khi nào máy tính hoặc thiết bị khởi động.

Các điều tra viên nên có kiến thức công bằng về registry Windows, nội dung và hoạt động của nó để phân tích sự hiện diện của phần mềm độc hại. Registry chứa:

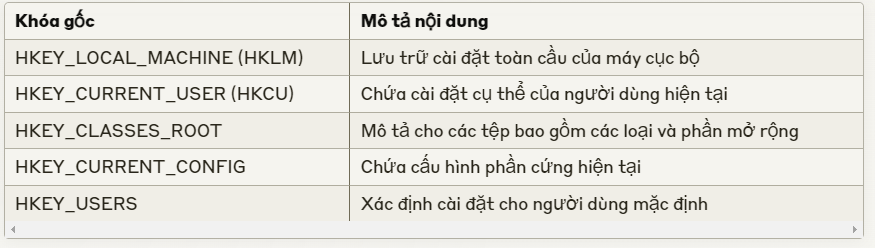

Các khóa gốc: Đây là các handle được xác định trước cho các khóa cụ thể ở cấp độ gốc của cơ sở dữ liệu phân cấp và được đặt tên bởi các định nghĩa API Windows của chúng.

Registry chứa các khóa gốc sau:

Lưu ý: Thực hiện thay đổi đối với registry có thể làm hỏng hệ điều hành và ngừng hoạt động của hệ thống.

Regedit

Trình chỉnh sửa Registry (Regedit) là một công cụ tích hợp sẵn của Windows cho phép người dùng xem và chỉnh sửa registry. Nó hiển thị các khóa con mở và các mục giá trị trong mỗi khóa con. Phần mềm độc hại viết các chương trình vào khóa con Run của registry để tự động chạy mã hoặc tự động khởi chạy chính phần mềm độc hại.

Các hàm Registry

Phần mềm độc hại sử dụng các hàm registry để thay đổi cấu hình registry và chạy tự động khi hệ thống khởi động. Các hàm registry được sử dụng phổ biến nhất bao gồm:

- RegOpenKeyEx: Mở một registry để chỉnh sửa và truy vấn

- RegSetValueEx: Thêm một giá trị mới vào registry

- RegGetValue: Trả về dữ liệu cho một mục giá trị trong registry

- RegDisablePredefinedCache: Vô hiệu hóa bộ nhớ cache xử lý cho handle registry được xác định trước cho HKEY_CURRENT_USER cho quy trình hiện tại

- RegOpenKeyEx: Mở khóa registry được chỉ định

Các điều tra viên nên sử dụng các công cụ giám sát registry như Registry Cleaner và RegScanner để xác định và theo dõi các thay đổi đối với các mục nhập trong registry. Một số công cụ cũng có thể phát hiện và hiển thị lỗi trong registry.

Registry Cleaner là một phần của jv16 PowerTools, phát hiện lỗi và không cần thiết có thể có tác động có thể đo lường đến hiệu suất hệ thống chung.

Phân tích phần mềm độc hại động: Giám sát hoạt động mạng

Bạn có thể sử dụng các công cụ như Wireshark, Capsa Network Analyzer, v.v. để giám sát và ghi lại lưu lượng mạng trực tiếp đến và đi từ hệ thống nạn nhân trong quá trình thực thi chương trình đáng ngờ

Phân tích lưu lượng mạng tiết lộ khả năng mạng của chương trình đáng ngờ và các yêu cầu của nó

Phần mềm độc hại phụ thuộc vào mạng cho nhiều hoạt động như lây lan, tải xuống nội dung độc hại, truyền các tệp và thông tin nhạy cảm, cung cấp quyền điều khiển từ xa cho kẻ tấn công, v.v. Do đó, các điều tra viên nên áp dụng các kỹ thuật có thể phát hiện các hiện vật và việc sử dụng phần mềm độc hại trên các mạng.

Trong phân tích động, các điều tra viên chạy phần mềm độc hại trong một môi trường có kiểm soát được cài đặt với các công cụ giám sát mạng khác nhau để theo dõi tất cả các hoạt động mạng của phần mềm độc hại. Các điều tra viên sử dụng các công cụ như Wireshark, Capsa Network Analyzer, v.v. để giám sát và ghi lại lưu lượng mạng trực tiếp đến và đi từ hệ thống nạn nhân trong quá trình thực thi chương trình đáng ngờ. Điều này sẽ giúp các điều tra viên hiểu các hiện vật mạng, chữ ký, chức năng và các yếu tố khác của phần mềm độc hại.

Phân tích mạng là quá trình ghi lại lưu lượng mạng và điều tra nó cẩn thận để xác định hoạt động của phần mềm độc hại. Nó giúp tìm ra loại lưu lượng/gói tin mạng hoặc dữ liệu được truyền qua mạng.

Phân tích phần mềm độc hại động: Giám sát cổng

Bạn có thể sử dụng các công cụ như CurrPorts, PortMon, SysAnalyzer, TCP View, v.v., để giám sát các cổng mở trực tiếp trên hệ thống bị nhiễm và số cổng hệ thống từ xa được yêu cầu bởi hệ thống bị nhiễm khi cố gắng kết nối với máy chủ email

Bạn có thể gõ ‘netstat –an’ trong dấu nhắc lệnh để tìm kiếm kết nối được thiết lập với các địa chỉ IP không xác định hoặc đáng ngờ

Nó tiết lộ khả năng mạng của chương trình đáng ngờ. Ví dụ: Yêu cầu số cổng hệ thống từ xa 25 ngụ ý Giao thức Truyền Thư Đơn Giản (SMTP)

Các chương trình phần mềm độc hại làm hỏng hệ thống và mở các cổng vào/ra của hệ thống để thiết lập kết nối với các hệ thống, mạng hoặc máy chủ từ xa để hoàn thành các nhiệm vụ độc hại khác nhau. Các cổng mở này cũng có thể tạo thành cửa hậu cho các phần mềm và chương trình độc hại khác.

Các điều tra viên có thể phát hiện xem phần mềm độc hại có đang cố gắng truy cập cổng cụ thể nào trong quá trình phân tích động bằng cách cài đặt các công cụ giám sát cổng. Một số công cụ như vậy bao gồm CurrPorts, PortMon, SysAnalyzer, TCP View, v.v., và tiện ích dòng lệnh có tên netstat.

Các công cụ giám sát cổng sẽ cung cấp chi tiết như giao thức được sử dụng, địa chỉ cục bộ, địa chỉ từ xa và trạng thái của kết nối. Các tính năng bổ sung có thể bao gồm tên quy trình, ID quy trình, giao thức kết nối từ xa, v.v.

Netstat

Hiển thị các kết nối TCP đang hoạt động, các cổng mà máy tính đang lắng nghe, thống kê Ethernet, bảng định tuyến IP, thống kê IPv4 (cho các giao thức IP, ICMP, TCP và UDP) và thống kê IPv6 (cho các giao thức IPv6, ICMPv6, TCP qua IPv6 và UDP qua IPv6). Khi được sử dụng mà không có tham số, netstat hiển thị các kết nối TCP đang hoạt động.

Cú pháp: netstat [-a] [-e] [-n] [-o] [-p Protocol] [-r] [-s] [Interval]

Các tham số:

- -a: Hiển thị tất cả các kết nối TCP đang hoạt động và các cổng TCP và UDP mà máy tính đang lắng nghe.

- -e: Hiển thị thống kê Ethernet, chẳng hạn như số byte và gói tin được gửi và nhận. Tham số này có thể được kết hợp với -s.

- -n: Hiển thị các kết nối TCP đang hoạt động, tuy nhiên, địa chỉ và số cổng được biểu thị bằng số, và không có nỗ lực nào được thực hiện để xác định tên.

- -o: Hiển thị các kết nối TCP đang hoạt động và bao gồm ID quy trình (PID) cho mỗi kết nối. Bạn có thể tìm thấy ứng dụng dựa trên PID trên tab Processes trong Windows Task Manager. Tham số này có thể được kết hợp với -a, -n và -p.

- -p Protocol: Hiển thị các kết nối cho giao thức được chỉ định bởi Protocol. Trong trường hợp này, Protocol có thể là tcp, udp, tcpv6 hoặc udpv6. Nếu tham số này được sử dụng với -s để hiển thị thống kê theo giao thức, Protocol có thể là tcp, udp, icmp, ip, tcpv6, udpv6, icmpv6 hoặc ipv6.

- -s: Hiển thị thống kê theo giao thức. Theo mặc định, thống kê được hiển thị cho các giao thức TCP, UDP, ICMP và IP. Nếu giao thức IPv6 cho Windows XP được cài đặt, thống kê được hiển thị cho các giao thức TCP qua IPv6, UDP qua IPv6, ICMPv6 và IPv6. Tham số -p có thể được sử dụng để chỉ định một bộ giao thức.

- -r: Hiển thị nội dung của bảng định tuyến IP. Điều này tương đương với lệnh route print.

Trong hình ảnh, lệnh netstat -an hiển thị tất cả các kết nối TCP đang hoạt động cũng như các cổng TCP và UDP mà máy tính đang lắng nghe cùng với địa chỉ và số cổng.

Phân tích phần mềm độc hại động: Giám sát/Phân giải DNS

Bạn có thể sử dụng các công cụ như DNSstuff, DNSQuerySniffer, v.v. để xác minh các máy chủ DNS mà phần mềm độc hại cố gắng kết nối và để xác định loại kết nối

Phần mềm độc hại có tên DNSChanger có khả năng thay đổi cài đặt máy chủ DNS của hệ thống và cung cấp cho kẻ tấn công quyền kiểm soát đối với các máy chủ DNS của nạn nhân. Sử dụng quyền kiểm soát này, kẻ tấn công có thể kiểm soát các trang mà người dùng cố gắng kết nối với Internet và cũng khiến nạn nhân kết nối với một trang web gian lận hoặc can thiệp vào việc duyệt web trực tuyến.

Do đó, các điều tra viên nên kiểm tra xem phần mềm độc hại có khả năng thay đổi bất kỳ cài đặt máy chủ DNS nào trong khi thực hiện phân tích động hay không. Họ có thể sử dụng các công cụ như DNSstuff, DNSQuerySniffer, v.v. để xác minh các máy chủ DNS mà phần mềm độc hại cố gắng kết nối và để xác định loại kết nối.

DNSQuerySniffer

DNSQuerySniffer là một tiện ích bắt gói mạng hiển thị các truy vấn DNS được gửi trên hệ thống của bạn. Đối với mỗi truy vấn DNS, thông tin sau được hiển thị: Tên máy chủ, Số cổng, ID truy vấn, Loại yêu cầu (A, AAAA, NS, MX, v.v.), Thời gian yêu cầu, Thời gian phản hồi, Thời lượng, Mã phản hồi, Số bản ghi và nội dung của các bản ghi DNS được trả về.

Bạn có thể dễ dàng xuất thông tin truy vấn DNS sang tệp csv/tab-delimited/xml/html, hoặc sao chép các truy vấn DNS vào clipboard, và sau đó dán chúng vào Excel hoặc ứng dụng bảng tính khác.

Nguồn: http://www.nirsoft.net

Phân tích phần mềm độc hại động: Giám sát cuộc gọi API

Bạn có thể sử dụng các công cụ như API Monitor để chặn các cuộc gọi API từ chương trình đáng ngờ đến hệ điều hành

Phân tích các cuộc gọi API có thể tiết lộ tương tác của chương trình đáng ngờ với hệ điều hành, điều này có giá trị điều tra (có thể cung cấp manh mối tương quan liên quan đến hoạt động hệ thống và mạng)

Giao diện lập trình ứng dụng (API) là các phần của hệ điều hành Windows cho phép các ứng dụng bên ngoài truy cập thông tin hệ điều hành như hệ thống tệp, luồng, lỗi, registry, kernel, nút, con trỏ chuột, dịch vụ mạng, web và internet, v.v. Các chương trình phần mềm độc hại cũng sử dụng các API này để truy cập thông tin hệ điều hành.

Các điều tra viên cần thu thập các API liên quan đến các chương trình phần mềm độc hại và phân tích chúng để tiết lộ sự tương tác của nó với hệ điều hành cũng như các hoạt động mà nó đã thực hiện trên hệ thống. Sử dụng các công cụ như API monitor.

API Monitor

API Monitor là một phần mềm cho phép bạn theo dõi và hiển thị các cuộc gọi API Win32 được thực hiện bởi các ứng dụng. Nó có thể theo dõi bất kỳ API đã xuất nào và hiển thị một loạt thông tin rộng, bao gồm tên hàm, chuỗi cuộc gọi, tham số đầu vào và đầu ra, giá trị trả về của hàm và hơn thế nữa. Đây là một công cụ phát triển hữu ích để xem cách các ứng dụng win32 hoạt động và học các thủ thuật của chúng.

Nguồn: http://www.apimonitor.com

Phân tích phần mềm độc hại động: Giám sát trình điều khiển thiết bị

Phần mềm độc hại được cài đặt cùng với các trình điều khiển thiết bị được tải xuống từ các nguồn không đáng tin cậy và sử dụng chúng làm lá chắn để tránh bị phát hiện

Bạn phải quét các trình điều khiển thiết bị đáng ngờ và xác minh xem chúng có chính hãng và được tải xuống từ trang web gốc của nhà xuất bản hay không

Đi tới Run > Gõ msinfo32 > Môi trường phần mềm > Trình điều khiển hệ thống

Tiện ích DriverView hiển thị danh sách tất cả các trình điều khiển thiết bị hiện đang được tải trên hệ thống. Đối với mỗi trình điều khiển trong danh sách, thông tin bổ sung được hiển thị như địa chỉ tải của trình điều khiển, mô tả, phiên bản, tên sản phẩm và công ty đã tạo ra trình điều khiển, v.v.

Phân tích phần mềm độc hại động: Giám sát chương trình khởi động

Kiểm tra thư mục khởi động:

- C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

- C:\Users<Tên người dùng>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

Kiểm tra các dịch vụ Windows tự động khởi động:

- Đi tới Run > Gõ services.msc > Sắp xếp theo Loại khởi động

Kiểm tra các mục chương trình khởi động trong registry:

- Chi tiết được đề cập trong slide tiếp theo

Kiểm tra các mục tự động tải:

- C:\Windows\System32\drivers

Kiểm tra các mục boot.ini hoặc bcd (bootmgr):

- Đi tới Run > Gõ services.msc > Sắp xếp theo Loại khởi động

Các Trojan và phần mềm độc hại khác nhau có thể thay đổi cài đặt hệ thống và tự thêm vào menu khởi động để thực hiện các hoạt động độc hại liên tục bất cứ khi nào hệ thống khởi động. Do đó, việc quét các chương trình khởi động đáng ngờ là rất cần thiết để phát hiện Trojan. Dưới đây là các bước để phát hiện Trojan ẩn:

Kiểm tra boot.ini

Kiểm tra các mục boot.ini hoặc bcd (bootmgr) bằng dấu nhắc lệnh. Mở dấu nhắc lệnh với quyền quản trị viên, gõ lệnh bcdedit và nhấn nút enter để xem tất cả các mục trình quản lý khởi động.

Kiểm tra các dịch vụ Windows

Để tìm quy trình khởi động, các điều tra viên có thể kiểm tra danh sách dịch vụ Windows để xem các dịch vụ tự động khởi động khi hệ thống khởi động:

- Đi tới Run > Gõ services.msc > Sắp xếp theo Loại khởi động.

Kiểm tra các thư mục Khởi động

Các thư mục Khởi động lưu trữ các ứng dụng hoặc lối tắt của các ứng dụng tự động khởi động khi hệ thống khởi động. Để kiểm tra các ứng dụng Khởi động, hãy tìm kiếm các vị trí sau trên Windows 10:

- C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

- C:\Users(Tên-người-dùng)\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup

Một phương pháp khác để truy cập các thư mục khởi động là:

- Nhấn đồng thời các phím Windows và r để mở hộp chạy

- Gõ shell:startup vào hộp và nhấp nút OK để điều hướng đến thư mục khởi động

Các mục đăng ký Khởi động Windows 10

Các mục khởi động như chương trình, lối tắt, thư mục và trình điều khiển chạy tự động khi khởi động khi người dùng đăng nhập vào hệ điều hành Windows (ví dụ: Windows 8). Hệ điều hành lưu trữ các mục khởi động hoặc dưới dạng chương trình hoặc trình điều khiển đã cài đặt, hoặc dịch vụ trong các thư mục khởi động được chỉ định hoặc thu thập chúng trực tiếp từ hệ thống bằng các khóa registry.

Các nhà điều tra có thể tìm thấy các chương trình chạy khi khởi động Windows trong các mục đăng ký, chẳng hạn như Cài đặt khởi động IE, Cài đặt khởi động Windows và Cài đặt khởi động Explorer.

Cài đặt khởi động Windows:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Runonce

Cài đặt khởi động Explorer:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders, Common Startup

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders, Common Startup

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders, Startup

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders, Startup

Cài đặt khởi động IE:

- HKCU\SOFTWARE\Microsoft\Internet Explorer\URLSearchHooks

- HKLM\SOFTWARE\Microsoft\Internet Explorer\Toolbar

- HKLM\SOFTWARE\Microsoft\Internet Explorer\Extensions

- HKCU\SOFTWARE\Microsoft\Internet Explorer\MenuExt

Công cụ giám sát chương trình khởi động: Security AutoRun

Security AutoRun hiển thị danh sách tất cả các ứng dụng được tải tự động khi Windows khởi động. Nó cũng xác định chương trình spyware hoặc adware chạy khi khởi động.

Đối với mỗi ứng dụng, nó hiển thị các thông tin sau:

- Loại khởi động

- Registry khởi động

- Khởi động chung/người dùng

- Dịch vụ khởi động

- Danh sách trình điều khiển

- Chuỗi dòng lệnh, Tên sản phẩm, Phiên bản tệp, Tên công ty, Vị trí trong Registry hoặc hệ thống tệp, v.v.

Nguồn: http://tcpmonitor.altervista.org

Các công cụ giám sát chương trình khởi động

- WhatInStartup (http://www.nirsoft.net)

- PCTuneUp Free Startup Manager (http://www.pctuneupsuite.com)

- WinTools.net 16.0.0 Premium (http://www.wintools.net)

- Ccleaner (https://www.piriform.com)

- StartEd Pro (http://www.outertech.com)

- WinPatrol (http://www.winpatrol.com)

- Startup Delayer (http://www.r2.com.au)

- Chameleon Startup Manager (http://www.chameleon-managers.com)

- Startup Booster (http://www.smartpctools.com)

- Autoruns for Windows (http://technet.microsoft.com)

Autoruns for Windows

Nguồn: http://technet.microsoft.com

Tiện ích này có thể tự động khởi động vị trí của bất kỳ trình giám sát khởi động nào, hiển thị những chương trình nào được cấu hình để chạy trong quá trình khởi động hệ thống hoặc đăng nhập và hiển thị các mục theo thứ tự Windows xử lý chúng. Ngay khi chương trình này được đưa vào thư mục khởi động, Run, RunOnce và các khóa Registry khác; người dùng có thể cấu hình Autoruns để hiển thị các vị trí khác, bao gồm tiện ích mở rộng shell Explorer, thanh công cụ, đối tượng trợ giúp trình duyệt, thông báo Winlogon và dịch vụ tự động khởi động.

Tùy chọn Ẩn mục Microsoft đã ký của Autoruns giúp người dùng thu hẹp vào các hình ảnh tự khởi động của bên thứ ba được thêm vào hệ thống của người dùng, và nó có hỗ trợ để xem các hình ảnh tự khởi động được cấu hình cho các tài khoản khác được cấu hình trên hệ thống.

WinTools.net 16.7.1 Premium

Nguồn: http://www.wintools.net

Đây là một bộ công cụ để tăng hiệu suất hệ điều hành MS Windows. WinTools.net loại bỏ sạch sẽ phần mềm không mong muốn khỏi ổ đĩa và các tham chiếu chết khỏi Registry Windows. WinTools.net đặt bạn kiểm soát quá trình khởi động Windows, giám sát bộ nhớ và cung cấp cho bạn sức mạnh để tùy chỉnh cài đặt máy tính để bàn và hệ thống để phù hợp với nhu cầu của bạn.

Thêm tốc độ và ổn định cho kết nối của bạn. Đảm bảo quyền riêng tư của bạn và giữ an toàn thông tin nhạy cảm.

StartEd Pro

Nguồn: http://www.outertech.com

StartEd là một tiện ích giúp quản lý quy trình khởi động Windows. Nó nhận ra các chương trình khởi động lỗi thời hoặc chiếm nhiều bộ nhớ và cho phép tùy chọn vô hiệu hóa chúng để tăng chất lượng hiệu suất hệ thống.

Tính năng:

- Xem, chỉnh sửa, xóa, vô hiệu hóa và thêm mục vào cấu hình khởi động Windows

- Sao lưu và Khôi phục cấu hình khởi động

- Quản lý Dịch vụ Hệ thống với ghi chú và mô tả chi tiết

- Lọc Danh sách Dịch vụ bằng từ khóa

- Xem các mục khởi động và dịch vụ mới kể từ lần sử dụng StartEd cuối cùng

- Hiển thị thông tin chi tiết về mọi mục khởi động

- Tạo lối tắt trên màn hình nền hữu ích cho các mục bị vô hiệu hóa tạm thời

- Nhận ra Trojan Horse trong cấu hình khởi động

Startup Delayer

Nguồn: http://www.r2.com.au

Startup Delayer tối ưu hóa quá trình khởi động bằng cách trì hoãn các ứng dụng khởi động ngay khi người dùng đăng nhập vào máy tính. Vì sự trì hoãn này, máy tính trở nên có thể sử dụng nhanh hơn nhiều. Startup Delayer sau đó sẽ bắt đầu khởi chạy các ứng dụng bị trì hoãn khi máy tính không hoạt động.

Tính năng:

- Cung cấp công cụ trì hoãn tự động

- Có các tùy chọn khởi chạy nâng cao, cho phép sửa đổi các tùy chọn khởi chạy khác nhau như khởi chạy vào một ngày cụ thể

- Giám sát các tác vụ và dịch vụ đang chạy

- Tạo bản sao lưu của các ứng dụng khởi động và khôi phục chúng khi cần thiết

- Khôi phục các ứng dụng đã xóa

WhatInStartup

Nguồn: http://www.nirsoft.net

Tiện ích này hiển thị danh sách tất cả các ứng dụng được tải tự động khi Windows khởi động. Đối với mỗi ứng dụng, thông tin sau được hiển thị: Loại khởi động (Registry/Thư mục khởi động), Chuỗi dòng lệnh, Tên sản phẩm, Phiên bản tệp, Tên công ty, Vị trí trong Registry hoặc hệ thống tệp, và nhiều hơn nữa. Nó cho phép bạn dễ dàng vô hiệu hóa hoặc xóa các chương trình không mong muốn chạy trong khởi động Windows của bạn. Bạn có thể sử dụng nó trên phiên bản Windows đang chạy hiện tại của bạn, cũng như bạn có thể sử dụng nó trên phiên bản Windows bên ngoài trong ổ đĩa khác.

PCTuneUp Free Startup Manager

Nguồn: http://www.pctuneupsuite.com

PCTuneUp Free Startup Manager là một công cụ giám sát và quản lý mục nhập khởi động hệ thống. Nó hiển thị cấu hình của các ứng dụng và quy trình chạy tự động trong quá trình khởi động hoặc đăng nhập và giúp vô hiệu hóa hoặc kích hoạt các mục khởi động từ quá trình khởi động hệ thống. Nó hiển thị thông tin chi tiết về các ứng dụng chính xác như tên, loại và đối số, và nó cho phép xử lý một số hoạt động của mỗi mục trong trình chỉnh sửa registry được kích hoạt, chẳng hạn như nhập/xuất, sửa đổi, đổi tên và sao chép, nếu cần.

Tính năng:

- Tăng tốc quá trình khởi động hệ thống và đăng nhập Windows

- Loại bỏ các chương trình không cần thiết trong danh sách khởi động

- Cho phép đặt chương trình khởi chạy khi khởi động

- Cho phép có được nhiều bộ nhớ khả dụng hơn, chẳng hạn như RAM và các tài nguyên hệ thống khác

Chameleon Startup Manager

Nguồn: http://www.chameleon-managers.com

Chameleon Startup Manager có thể kiểm soát các chương trình chạy khi khởi động Windows, điều này giúp Windows khởi động nhanh hơn, hoạt động với độ ổn định cao hơn và giảm sử dụng HDD. Nó cũng cung cấp các tùy chọn khởi chạy chương trình với khởi động trì hoãn cố định hoặc tự động (mỗi chương trình được khởi tạo theo chuỗi sau khi chương trình trước đó hoàn thành khởi động), cho phép máy tính được khởi động nhanh chóng và mượt mà nhất có thể.

Các chương trình chạy theo các chức năng khác nhau bao gồm thay đổi thứ tự khởi động, ưu tiên, khởi chạy chương trình liên tiếp và lựa chọn ngày. Người dùng có thể tạo và chọn cấu hình tại khởi động Windows hoặc áp dụng mà không cần khởi động lại Windows.

Ccleaner

Nguồn: https://www.piriform.com

CCleaner là một tiện ích cho máy tính chạy Microsoft Windows dọn dẹp “rác” tích tụ theo thời gian: các tệp tạm thời, lối tắt bị hỏng và các vấn đề khác. CCleaner bảo vệ quyền riêng tư của bạn. Nó dọn dẹp lịch sử duyệt web và các tệp internet tạm thời của bạn, cho phép bạn trở thành người dùng Internet tự tin hơn và ít dễ bị đánh cắp danh tính hơn.

CCleaner có thể dọn dẹp các tệp không cần thiết từ các chương trình khác nhau giúp bạn tiết kiệm không gian ổ đĩa cứng, loại bỏ các mục không cần thiết trong Registry Windows, giúp bạn gỡ cài đặt phần mềm và chọn chương trình nào khởi động cùng Windows.

WinPatrol

Nguồn: http://www.winpatrol.com

WinPatrol là một tiện ích hệ thống giúp người dùng giám sát các thay đổi được thực hiện đối với tệp và thư mục, chương trình khởi động, tệp ẩn, tác vụ đã lên lịch và dịch vụ.

Chameleon Startup Manager

Nguồn: http://www.chameleon-managers.com

Chameleon Startup Manager có thể kiểm soát các chương trình chạy khi khởi động Windows, giúp Windows khởi động nhanh hơn và hoạt động với độ ổn định cao hơn. Các chương trình có thể được chạy theo các chức năng khác nhau bao gồm thay đổi thứ tự khởi động, trì hoãn khởi động, ưu tiên, khởi chạy chương trình liên tiếp, lựa chọn ngày và nhiều hơn nữa.

Startup Booster

Nguồn: http://www.smartpctools.com

Startup Booster phân loại tất cả các chương trình được thực thi khi khởi động thành các chương trình hệ thống, ứng dụng đáng ngờ (như virus, v.v.) và các chương trình không mong muốn khi khởi động. Công cụ này giúp loại bỏ các chương trình khỏi danh sách khởi động hoặc thêm chúng khi cần thiết.

Tính năng:

- Cấu hình Windows để hoạt động tối đa bằng các điều chỉnh đơn giản gợi ý nên kích hoạt và vô hiệu hóa tùy chọn nào

- Dọn dẹp registry khỏi dữ liệu lỗi thời hoặc giá trị sai

- Hướng dẫn cách cấu hình BIOS

Phân tích phần mềm độc hại động: Giám sát dịch vụ Windows

Phần mềm độc hại có thể đổi tên quy trình của chúng để trông giống như một dịch vụ Windows chính hãng nhằm tránh bị phát hiện

Bạn có thể sử dụng các công cụ khác nhau để xác định các dịch vụ Windows đáng ngờ như vậy

Kẻ tấn công thiết kế phần mềm độc hại và mã độc hại khác theo cách mà chúng cài đặt và chạy trên thiết bị máy tính dưới dạng một dịch vụ. Vì hầu hết các dịch vụ chạy trong nền để hỗ trợ các quy trình và ứng dụng, các dịch vụ độc hại không thể nhìn thấy ngay cả khi đang thực hiện các hoạt động có hại trên hệ thống và có thể hoạt động mà không cần can thiệp hoặc đầu vào.

Các dịch vụ độc hại này chạy dưới dạng tài khoản SYSTEM hoặc các tài khoản đặc quyền khác, cung cấp quyền truy cập nhiều hơn so với các tài khoản người dùng. Điều này làm cho chúng nguy hiểm hơn so với phần mềm độc hại và mã thực thi thông thường. Kẻ tấn công cũng cố gắng lừa người dùng và điều tra viên bằng cách đặt tên cho các dịch vụ độc hại với tên gần giống như các dịch vụ Windows chính hãng để tránh bị phát hiện.

Các điều tra viên cần theo dõi các dịch vụ độc hại được khởi tạo bởi tệp đáng ngờ trong quá trình phân tích động bằng cách sử dụng các công cụ có thể phát hiện thay đổi trong dịch vụ.

Công cụ giám sát dịch vụ Windows: Windows Service Manager (SrvMan)

SrvMan có cả chế độ GUI và dòng lệnh. Nó cũng có thể được sử dụng để chạy các ứng dụng Win32 tùy ý dưới dạng dịch vụ (khi dịch vụ đó bị dừng, cửa sổ ứng dụng chính sẽ tự động đóng). Bạn có thể sử dụng giao diện dòng lệnh của SrvMan để thực hiện các tác vụ sau:

- Tạo dịch vụ srvman.exe add <file.exe/file.sys> [tên dịch vụ] [tên hiển thị] [/type:<loại dịch vụ>] [/start:<chế độ khởi động>] [/interactive:no] [/overwrite:yes]

- Xóa dịch vụ

srvman.exe delete <tên dịch vụ> - Khởi động/dừng/khởi động lại dịch vụ srvman.exe start <tên dịch vụ> [/nowait] [/delay:<độ trễ tính bằng mili giây>] srvman.exe stop <tên dịch vụ> [/nowait] [/delay:<độ trễ tính bằng mili giây>] srvman.exe restart <tên dịch vụ> [/delay:<độ trễ tính bằng mili giây>]

- Cài đặt và khởi động trình điều khiển cũ với một lệnh gọi duy nhất srvman.exe run <driver.sys> [tên dịch vụ] [/copy:yes] [/overwrite:no] [/stopafter:<mili giây>]

Nguồn: http://tools.sysprogs.org

Windows Service Manager (SrvMan) đơn giản hóa tất cả các tác vụ phổ biến liên quan đến dịch vụ Windows. Nó có thể tạo dịch vụ (cả Win32 và Legacy Driver) mà không cần khởi động lại Windows, xóa dịch vụ hiện có và thay đổi cấu hình dịch vụ.

Tính năng:

- Cho phép tạo dịch vụ trình điều khiển và Win32 mà không cần khởi động lại

- Hỗ trợ cả GUI và dòng lệnh

- Hỗ trợ tất cả các phiên bản Windows 32-bit và 64-bit hiện đại

- Cho phép chạy các ứng dụng Win32 tùy ý dưới dạng dịch vụ

- Cho phép cài đặt & chạy dịch vụ trình điều khiển cũ trong một lệnh gọi dòng lệnh duy nhất

Nguồn: http://tools.sysprogs.org

Các công cụ giám sát dịch vụ Windows

- Advanced Win Service Manager (http://securityxploded.com)

- AnVir Task Manager (http://www.anvir.com)

- Netwrix Service Monitor (http://www.netwrix.com)

- Process Hacker (http://processhacker.sourceforge.net)

- PC Services Optimizer (http://www.smartpcutilities.com)

- Free Windows Service Monitor Tool (http://www.manageengine.com)

- ServiWin (http://www.nirsoft.net)

- Nagios XI (http://www.nagios.com)

- PRTG Network Monitor (https://www.paessler.com)

- Service+ (http://www.activeplus.com)

Advanced Win Service Manager

Nguồn: http://securityxploded.com

Advanced Win Service Manager là phần mềm để phân tích thông minh hơn các dịch vụ Windows. Nó cung cấp nhiều tính năng khiến nó khác biệt so với Bảng điều khiển quản lý dịch vụ tích hợp sẵn cũng như các phần mềm tương tự khác. Một số tính năng bao gồm Phát hiện dịch vụ độc hại/Rootkit, Phân tích mối đe dọa tự động, Cơ chế lọc dịch vụ, Quét virus/phần mềm độc hại trực tuyến tích hợp, Biểu diễn mối đe dọa dựa trên màu sắc và Báo cáo dịch vụ dựa trên HTML/XML, v.v.

Netwrix Service Monitor

Nguồn: http://www.netwrix.com

Netwrix Service Monitor là một công cụ để giám sát các dịch vụ Windows quan trọng và tùy chọn khởi động lại chúng sau khi gặp sự cố. Công cụ theo dõi tất cả các dịch vụ khởi động tự động trên nhiều máy chủ cùng một lúc và gửi cảnh báo email khi một hoặc nhiều dịch vụ dừng đột ngột. Tính năng khởi động lại tự động tùy chọn đảm bảo rằng tất cả các dịch vụ được giám sát đều hoạt động và chạy mà không có thời gian chết.

PC Services Optimizer

Nguồn: http://www.smartpcutilities.com

PC Services Optimizer là một giải pháp tinh chỉnh cho phép tối ưu hóa các dịch vụ Windows một cách tự động. Nó tắt các dịch vụ Windows không cần thiết mà không ảnh hưởng đến chức năng bình thường, điều này sẽ giúp PC chạy nhanh hơn và an toàn hơn.

Tính năng:

- Chế độ chơi game: Nó mang lại cho hệ thống của người dùng một sự tăng hiệu suất ngay lập tức.

- Hồ sơ dịch vụ: Nó lưu cài đặt dịch vụ của người dùng trong các hồ sơ, cho phép người dùng áp dụng các cài đặt khác nhau trong vài giây, tiết kiệm thời gian đặc biệt khi xử lý nhiều máy tính hoặc người dùng.

- Trình quản lý dịch vụ: Nó cho phép người dùng nâng cao làm chủ các dịch vụ Windows bao gồm cả dịch vụ của bên thứ ba bằng cách cung cấp một số công cụ để thực hiện các chức năng nâng cao.

ServiWin

Nguồn: http://www.nirsoft.net

Tiện ích ServiWin hiển thị danh sách các trình điều khiển và dịch vụ đã cài đặt trên hệ thống của người dùng. Đối với một số trong số chúng, nó hiển thị thông tin hữu ích bổ sung như mô tả tệp, phiên bản, tên sản phẩm và công ty đã tạo tệp trình điều khiển.

Ngoài ra, nó cho phép người dùng dừng, khởi động, khởi động lại, tạm dừng và tiếp tục dịch vụ hoặc trình điều khiển, thay đổi loại khởi động của dịch vụ hoặc trình điều khiển (tự động, thủ công, vô hiệu hóa, khởi động hoặc hệ thống), lưu danh sách dịch vụ và trình điều khiển vào tệp, hoặc xem báo cáo HTML về các dịch vụ/trình điều khiển đã cài đặt trong trình duyệt mặc định của họ.

Windows Service Manager Tray

Nguồn: http://winservicemanager.codeplex.com

Windows Service Manager Tray cho phép chọn các dịch vụ cần thiết và kiểm soát chúng từ khay hệ thống. Công cụ này cũng tối ưu hóa trình quản lý dịch vụ Windows mặc định và cho phép khởi động, dừng hoặc khởi động lại các dịch vụ cần thiết.

AnVir Task Manager

Nguồn: http://www.anvir.com

AnVir Task Manager kiểm soát mọi thứ đang chạy trên máy tính của người dùng. Nó cung cấp tất cả các tính năng của nó trong một giao diện duy nhất thay vì phát hành nhiều gói để thực hiện một nhóm nhiệm vụ liên quan.

Tính năng:

- Giám sát quy trình, dịch vụ, chương trình khởi động, v.v.

- Thay thế Trình quản lý tác vụ Windows

- Loại bỏ spyware và virus

- Tăng tốc hệ thống và khởi động Windows

Process Hacker

Nguồn: http://processhacker.sourceforge.net

Process Hacker là một công cụ đa năng giúp giám sát tài nguyên hệ thống, gỡ lỗi phần mềm và phát hiện phần mềm độc hại. Đây là một giải pháp thay thế mã nguồn mở cho các chương trình như Trình quản lý tác vụ và Process Explorer.

Tính năng:

- Cung cấp tổng quan chi tiết về hoạt động hệ thống với tô sáng

- Cung cấp biểu đồ và thống kê để theo dõi tài nguyên tiêu thụ và quy trình chạy trốn

- Cho phép khám phá quy trình nào đang sử dụng tệp không thể chỉnh sửa hoặc xóa

- Cho phép xem chương trình nào có kết nối mạng đang hoạt động và đóng chúng nếu cần thiết

- Cung cấp thông tin thời gian thực về truy cập đĩa

- Cho phép xem dấu vết ngăn xếp chi tiết với hỗ trợ chế độ kernel, WOW64 và .NET

- Cho phép vượt qua services.msc: tạo, chỉnh sửa và kiểm soát dịch vụ

Free Windows Service Monitor Tool

Nguồn: http://www.manageengine.com

Free Windows Service Monitor giúp giám sát dịch vụ Exchange Server, SharePoint, MySQL, MSSQL, DHCP, v.v. Nó cho phép người dùng giám sát đồng thời tối đa năm dịch vụ tùy chỉnh.

Tính năng:

- Giám sát các dịch vu

- Cho phép biết trạng thái và loại khởi động của các dịch vụ Windows

- Cấu hình loại khởi động và cập nhật trạng thái của dịch vụ Windows

- Cho phép lấy trạng thái của dịch vụ Windows bằng cách làm mới

Nagios XI

Nguồn: http://www.nagios.com

Nagios XI giám sát trạng thái của bất kỳ dịch vụ Microsoft Windows nào như IIS, Exchange và DHCP, và cảnh báo bất cứ khi nào dịch vụ dừng hoặc gặp sự cố.

Tính năng:

- Tăng tính khả dụng của máy chủ, dịch vụ và ứng dụng

- Phát hiện sự cố mạng và lỗi giao thức

- Phát hiện quy trình và công việc theo lô thất bại

Service+

Nguồn: http://www.activeplus.com

Service+ cung cấp các tính năng nâng cao để quản lý dịch vụ Windows (chế độ xem tùy chỉnh, thuộc tính cụ thể, giám sát, v.v.).

Tính năng:

- Triển khai nhiều dịch vụ như khởi động, tài khoản, phụ thuộc, tên và đường dẫn đồng thời

- Giám sát việc cài đặt và gỡ cài đặt dịch vụ theo thời gian thực

- Chấm dứt các dịch vụ không phản hồi mà không cần khởi động lại

- Cho phép tất cả người dùng được xác thực khởi động một dịch vụ

- Cấm tất cả người dùng, kể cả quản trị viên dừng các dịch vụ quan trọng như sao lưu và ứng dụng quan trọng

- Quản lý các dịch vụ trên máy tính từ xa

- Sắp xếp dịch vụ theo các thuộc tính tiêu chuẩn và nâng cao như tên, trạng thái, khởi động và loại

- Nhập hoặc xuất cấu hình của dịch vụ dưới dạng tệp XML để sao chép chúng, để sao lưu cài đặt, hoặc để tạo cùng một cấu hình trên nhiều máy tính

Phân tích tài liệu độc hại

Các bước để phát hiện phần mềm độc hại trong tệp PDF và tài liệu MS Office:

- Liệt kê các lỗ hổng và khai thác phổ biến

- Kiểm tra tệp để tìm các yếu tố đáng ngờ hoặc dấu hiệu của phần mềm độc hại

- Kiểm tra metadata

- Xác minh cấu trúc và nội dung

- Trích xuất các tập lệnh và phân tích

- Quét bằng trình quét phần mềm độc hại

- Tìm các tập lệnh không chắc chắn hoặc mã

- Tìm kiếm các tập lệnh được mã hóa và giải mã

Lưu ý: Tham khảo sách hướng dẫn thực hành để xem minh họa phân tích tài liệu độc hại

Để tìm xem một tài liệu dưới dạng PDF hoặc tệp MS-Word có phải là phần mềm độc hại hay không, các nhà điều tra trước tiên nên hiểu cấu trúc của tài liệu. Họ nên có kiến thức về cách kẻ tấn công có thể nhúng mã hoặc chương trình độc hại vào tài liệu và nhận thức được tất cả các kỹ thuật đóng gói và làm xáo trộn đang thịnh hành.

Các nhà điều tra nên biết cách xác định tệp tài liệu độc hại bằng cách sử dụng các công cụ nhận dạng và so sánh cấu trúc tài liệu với cấu trúc tiêu chuẩn.

Các bước để phát hiện phần mềm độc hại trong tệp PDF và tài liệu MS Office:

- Liệt kê các lỗ hổng và khai thác phổ biến: Nghiên cứu và liệt kê các lỗ hổng phổ biến và tác động của chúng đối với cấu trúc tài liệu.

- Kiểm tra tệp để tìm các yếu tố đáng ngờ hoặc dấu hiệu của phần mềm độc hại: Sử dụng lỗ hổng phổ biến, các nhà điều tra nên có khả năng quét tài liệu để tìm các yếu tố đáng ngờ có thể xác nhận sự hiện diện của mã độc hại, chuỗi, lệnh, v.v.

- Kiểm tra metadata: Metadata có thể bao gồm thời gian tạo và sửa đổi, tên tác giả và người điều hành, ứng dụng được sử dụng để tạo, v.v. Thu thập metadata và kiểm tra nó để tìm bất kỳ lỗi nào.

- Xác minh cấu trúc và nội dung: Phân tích cấu trúc và nội dung của tài liệu để tìm các yếu tố đáng ngờ như đối tượng, luồng, tập lệnh và shellcode.

- Trích xuất các tập lệnh không chắc chắn hoặc mã: Tìm kiếm và trích xuất các tập lệnh và mã đáng ngờ từ tài liệu.

- Tìm kiếm các tập lệnh được mã hóa và giải mã: Tìm xem tài liệu có chứa bất kỳ yếu tố được mã hóa nào không, vì kẻ tấn công mã hóa mã độc hại, tập lệnh và đối tượng để tránh bị phát hiện. Trích xuất các yếu tố như vậy và giải mã chúng.

- Phân tích yếu tố đáng ngờ: Đánh giá tác động của yếu tố đáng ngờ bằng cách tìm hướng hành động, sự lây lan và sửa đổi mà chúng thực hiện trên hệ thống.

- Quét bằng trình quét phần mềm độc hại: Quét các tài liệu đáng ngờ bằng trình quét phần mềm độc hại hoặc quét chúng bằng các công cụ trực tuyến và ngoại tuyến để tìm xem chúng có chứa bất kỳ nội dung độc hại nào không.

Thách thức khi phân tích phần mềm độc hại

- Độ chính xác của quy trình phân tích

- Các thủ tục chống phân tích như mã hóa, làm xáo trộn mã và xóa bản ghi

- Công nghệ thay đổi và động lực của việc tạo và lây lan phần mềm độc hại

- Lượng dữ liệu cần phân tích

- Phát hiện các mảnh và đặc điểm của phần mềm độc hại

Tóm tắt module

- Phần mềm độc hại là phần mềm gây hại làm hỏng hoặc vô hiệu hóa hệ thống máy tính, và cung cấp quyền kiểm soát hạn chế hoặc toàn bộ hệ thống cho người tạo phần mềm độc hại với mục đích trộm cắp hoặc gian lận

- Các thành phần của phần mềm độc hại phụ thuộc vào yêu cầu của tác giả phần mềm độc hại, người thiết kế nó cho một mục tiêu cụ thể để thực hiện các nhiệm vụ dự định

- Điều tra số phần mềm độc hại liên quan đến việc xác định và thu thập mã độc hại và bằng chứng về tác động của nó đối với hệ thống bị nhiễm

- Để phân tích phần mềm độc hại, cần có một hệ thống phòng thí nghiệm chuyên dụng có thể bị nhiễm bệnh mà vẫn giữ an toàn cho môi trường sản xuất

- Thực hiện phân tích phần mềm độc hại cho phép bạn biết loại phần mềm độc hại, cách nó hoạt động, hành vi của nó và tác động lên hệ thống mục tiêu

- Phân tích tĩnh/phân tích mã liên quan đến việc xem xét mã nhị phân thực thi mà không thực sự thực thi nó để hiểu rõ hơn về phần mềm độc hại và mục đích của nó

- Phân tích động/phân tích hành vi liên quan đến việc thực thi mã phần mềm độc hại để biết cách nó tương tác với hệ thống máy chủ và tác động của nó lên hệ thống đó

Module này đã cung cấp kiến thức về phần mềm độc hại, các loại khác nhau, phương pháp lây lan và tác động của nó đến các thiết bị khác nhau. Trong module này, bạn đã học quy trình tìm phần mềm độc hại và phân biệt nó với mã bình thường, trích xuất nó từ hệ thống bị hỏng, đánh giá mã của nó và phân tích tác động của nó đối với hệ thống nạn nhân. Module này cũng đã tiết lộ thông tin về các phương pháp khác nhau để phân tích phần mềm độc hại từ các tệp khác nhau.

Bình luận về bài viết này