Một vấn đề leo thang đặc quyền nghiêm trọng ảnh hưởng đến MikroTik RouterOS có thể được vũ khí hóa bởi các tác nhân độc hại từ xa để thực thi mã tùy ý và chiếm toàn quyền kiểm soát các thiết bị dễ bị tấn công.

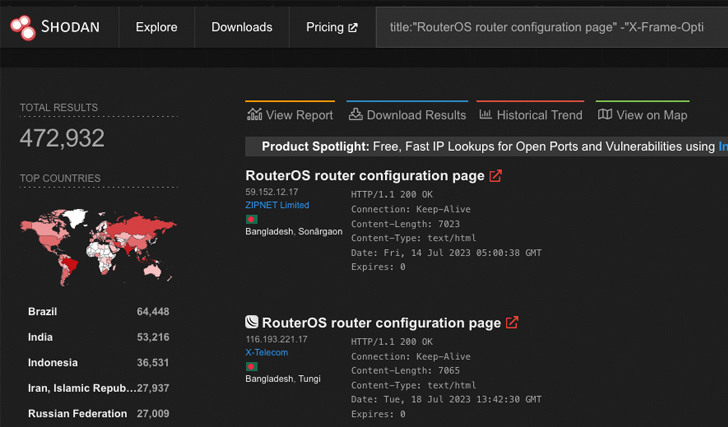

Được liệt kê là CVE-2023-30799 (điểm CVSS: 9,1), lỗ hổng này dự kiến sẽ khiến khoảng 500.000 và 900.000 hệ thống RouterOS có nguy cơ bị khai thác lần lượt qua giao diện web và/hoặc Winbox, VulnCheck tiết lộ trong một báo cáo hôm thứ Ba. tại Việt Nam có khoảng 12 ngàn thiết bị MikroTik đang hoạt động.

“CVE-2023-30799 yêu cầu xác thực”, nhà nghiên cứu bảo mật Jacob Baines cho biết . “Trên thực tế, bản thân lỗ hổng bảo mật là một sự leo thang đặc quyền đơn giản từ quản trị viên lên ‘siêu quản trị viên’, dẫn đến quyền truy cập vào một chức năng tùy ý. Việc lấy thông tin đăng nhập vào hệ thống RouterOS dễ dàng hơn người ta tưởng.”

Điều này là do hệ điều hành Mikrotik RouterOS không cung cấp bất kỳ biện pháp bảo vệ nào chống lại các cuộc tấn công vũ phu (bruteforce) bằng mật khẩu và gửi kèm theo người dùng “quản trị viên” mặc định là admin, với mật khẩu là một chuỗi trống cho đến tháng 10 năm 2021, tại thời điểm đó, quản trị viên được nhắc cập nhật các mật khẩu trống với việc phát hành RouterOS 6.49.

CVE-2023-30799 được cho là đã được Margin Research tiết lộ ban đầu dưới dạng khai thác có tên là FOISted mà không có mã định danh CVE đi kèm vào tháng 6 năm 2022. Tuy nhiên, lỗ hổng bảo mật này đã không được khắc phục cho đến ngày 13 tháng 10 năm 2022, trong phiên bản ổn định của RouterOS 6.49 .7 và vào ngày 19 tháng 7 năm 2023, cho RouterOS Phiên bản dài hạn 6.49.8 .

VulnCheck lưu ý rằng một bản vá cho cây phát hành dài hạn chỉ được cung cấp sau khi nó liên hệ trực tiếp với nhà cung cấp và “đã công bố các khai thác mới tấn công nhiều loại phần cứng MikroTik hơn.”

Bằng chứng về khái niệm (PoC) cho thấy có thể tạo ra một chuỗi khai thác dựa trên kiến trúc MIPS mới từ FOISted – được thiết kế chỉ để nhắm mục tiêu các máy ảo RouterOS x86 – và có được shell gốc trên bộ định tuyến.

Baines lưu ý: “Với lịch sử lâu dài của RouterOS là mục tiêu APT, kết hợp với thực tế là FOISted đã được phát hành cách đây hơn một năm, chúng tôi phải cho rằng chúng tôi không phải là nhóm đầu tiên phát hiện ra điều này”.

“Thật không may, việc phát hiện gần như là không thể. Giao diện web và Winbox của RouterOS triển khai các lược đồ mã hóa tùy chỉnh mà cả Snort hoặc Suricata đều không thể giải mã và kiểm tra. Sau khi kẻ tấn công có được thiết lập trên thiết bị, chúng có thể dễ dàng ẩn mình trước Giao diện người dùng RouterOS.”

Với các lỗ hổng trong bộ định tuyến Mikrotik bị khai thác để đưa các thiết bị vào các botnet tấn công từ chối dịch vụ (DDoS) phân tán như Mēris và sử dụng chúng làm proxy ra lệnh và kiểm soát , người dùng nên vá lỗ hổng này bằng cách cập nhật lên phiên bản mới nhất (6.49 .8 hoặc 7.x) càng sớm càng tốt.

Lời khuyên giảm thiểu bao gồm xóa giao diện quản trị MikroTik khỏi internet, giới hạn địa chỉ IP mà quản trị viên có thể đăng nhập, vô hiệu hóa Winbox và giao diện web, đồng thời định cấu hình SSH để sử dụng khóa công khai/riêng tư và vô hiệu hóa mật khẩu. (Theo THN)

Các chương trình đào tạo bảo mật về dò quét với Shodan, crackpass bằng BruteForce có trong CEH ANSI – CEH MASTER – CPENT và LPT cùng các khóa học của Comptia như Sec+ và Pen+

Bình luận về bài viết này