Từ tháng 5 năm 2021, phần mềm độc hại trên Linux có tên AVrecon đã lây nhiễm hơn 70.000 bộ định tuyến văn phòng nhỏ/văn phòng tại nhà (SOHO) dựa trên Linux và thêm vào mạng botnet để đánh cắp băng thông và cung cấp dịch vụ proxy ẩn.

Điều này cho phép các nhà khai thác c che giấu một loạt các hoạt động độc hạ như lừa đảo quảng cáo kỹ thuật số .

Phần mềm độc hại này phần lớn đã xoay sở để tránh bị phát hiện kể từ lần đầu tiên được phát hiện vào tháng 5 năm 2021 khi nhắm mục tiêu vào các bộ định tuyến Netgear. Kể từ đó, nó không bị phát hiện trong hơn hai năm, dần dần gài bẫy các bot mới và phát triển thành một trong những botnet nhắm mục tiêu bộ định tuyến SOHO lớn nhất được phát hiện trong những năm gần đây.

Black Lotus Labs cho biết : “Chúng tôi nghi ngờ tác nhân đe dọa tập trung vào loại thiết bị SOHO mà người dùng sẽ ít có khả năng vá các lỗ hổng và mức độ phơi nhiễm phổ biến (CVE)” .

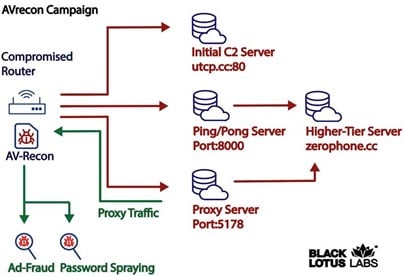

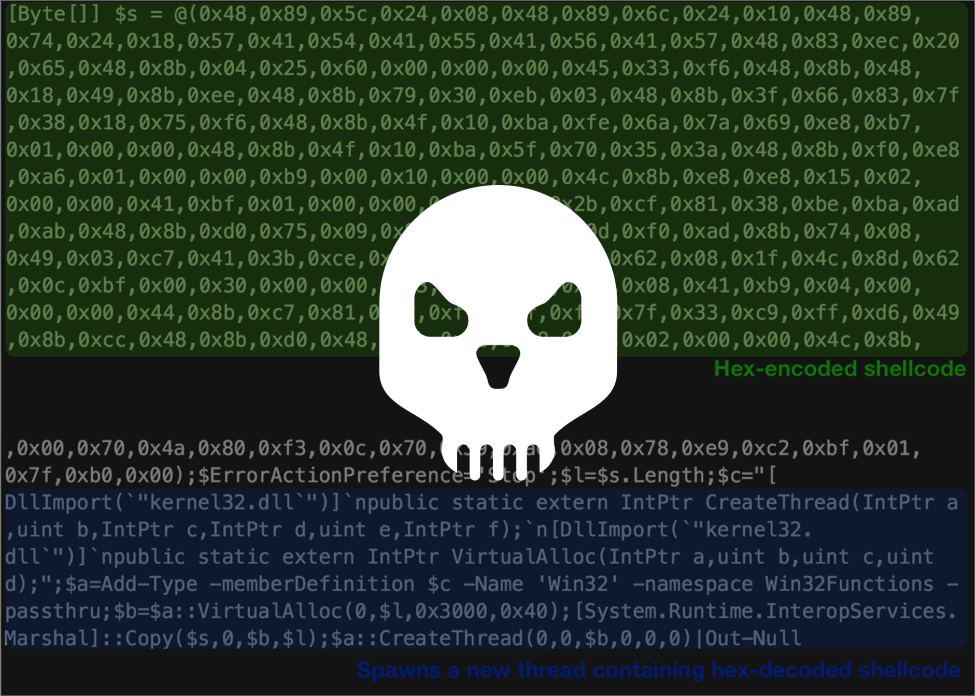

Sau khi bị nhiễm, phần mềm độc hại sẽ gửi thông tin của bộ định tuyến bị xâm nhập đến máy chủ chỉ huy và kiểm soát (C2), và máy bị tấn công được hướng dẫn thiết lập liên lạc với một nhóm máy chủ độc lập, được gọi là máy chủ C2 giai đoạn hai.

Các nhà nghiên cứu bảo mật đã tìm thấy 15 máy chủ kiểm soát giai đoạn hai như vậy, đã hoạt động ít nhất từ tháng 10 năm 2021, dựa trên thông tin chứng chỉ x.509.

Nhóm bảo mật Black Lotus của Lumen cũng giải quyết mối đe dọa AVrecon bằng cách vô hiệu hóa máy chủ chỉ huy và kiểm soát (C2) của botnet trên mạng đường trục của họ.

Điều này đã cắt đứt hiệu quả kết nối giữa mạng botnet độc hại và máy chủ điều khiển trung tâm của nó, cản trở đáng kể khả năng thực hiện các hoạt động có hại của nó.

“Việc sử dụng mã hóa ngăn chúng tôi bình luận về kết quả của các nỗ lực rải mật khẩu thành công; tuy nhiên, chúng tôi đã vô hiệu hóa các nút chỉ huy và kiểm soát (C2) và cản trở lưu lượng truy cập qua các máy chủ proxy, điều này khiến mạng botnet trở nên trơ trên đường trục Lumen “, Black Lotus Labs cho biết.

Trong một chỉ thị hoạt động ràng buộc (BOD) được ban hành gần đây vào tháng trước, CISA đã ra lệnh cho các cơ quan liên bang Hoa Kỳ bảo mật thiết bị mạng tiếp xúc với Internet (bao gồm cả bộ định tuyến SOHO) trong vòng 14 ngày kể từ ngày phát hiện để ngăn chặn các nỗ lực vi phạm tiềm ẩn.

Việc thỏa hiệp thành công các thiết bị như vậy sẽ cho phép các tác nhân đe dọa thêm các bộ định tuyến bị tấn công vào cơ sở hạ tầng tấn công của chúng và cung cấp cho chúng bệ phóng để di chuyển ngang vào các mạng nội bộ của chúng, như CISA đã cảnh báo.

Mức độ nghiêm trọng của mối đe dọa này bắt nguồn từ thực tế là các bộ định tuyến SOHO thường nằm ngoài giới hạn của vành đai bảo mật thông thường, làm giảm đáng kể khả năng phát hiện các hoạt động độc hại của các bộ bảo vệ.

Nhóm gián điệp mạng Volt Typhoon của Trung Quốc đã sử dụng một chiến thuật tương tự để xây dựng một mạng proxy bí mật từ các thiết bị mạng ASUS, Cisco, D-Link, Netgear, FatPipe và Zyxel SOHO bị tấn công để che giấu hoạt động độc hại của chúng trong lưu lượng mạng hợp pháp, theo công bố bởi các cơ quan an ninh mạng Five Eyes (bao gồm FBI, NSA và CISA) vào tháng Năm.

Mạng proxy bí mật đã được tin tặc nhà nước Trung Quốc sử dụng để nhắm mục tiêu vào các tổ chức cơ sở hạ tầng quan trọng trên khắp Hoa Kỳ kể từ ít nhất là giữa năm 2021.

“Những kẻ đe dọa đang sử dụng AVrecon để ủy quyền lưu lượng truy cập và tham gia vào hoạt động độc hại như rải mật khẩu. Điều này khác với cách nhắm mục tiêu trực tiếp vào mạng mà chúng tôi đã thấy với các phát hiện phần mềm độc hại dựa trên bộ định tuyến khác”, Michelle Lee, giám đốc tình báo mối đe dọa của Lumen Black Lotus cho biết phòng thí nghiệm. (BC)

Bình luận về bài viết này