Bài tập mở rộng dành cho các member lớp CHFI v10 : RHINO HUNT

Yêu cầu : Giải đáp full các câu hỏi của Case Rhino Hunt và chụp kết quả gởi về Topic Đáp Án của Nhóm Học Tập CHFI v10 Trên Telegram. Nhóm telegram pubic là : https://t.me/masteriscert.

Lưu ý : Sau khi nhận yêu cầu làm bài từ BQT các bạn cần hoàn thành trong thời gian chỉ định. Nếu ai không hoàn thành sẽ bị limit account (ra ngoài nhóm), để có thể vào lại nhóm các bạn cần nộp đá án trên Topic tương ứng của nhóm Public trên Telegram là Security365. Các câu hỏi hay cần hỗ trợ hãy đăng lên nhóm học tập.

Bộ dữ liệu Rhino Hunt yêu cầu kiểm tra một tệp hình ảnh nhỏ và ba dấu vết mạng.

Hình ảnh này do Tiến sĩ Golden G. Richard III đóng góp và ban đầu được sử dụng trong DFRWS 2005 RODEO CHALLENGE.

Kịch bản:

thành phố củaNew Orleansđã thông qua một đạo luật vào năm 2004 coi việc sở hữu chín hoặc nhiều hình ảnh tê giác độc đáo trở lên là một tội nghiêm trọng. Người quản trị mạng tạiTrường đại học củaNew Orleansgần đây đã cảnh báo cảnh sát khi ví dụ về RHINOVORE của anh ta gắn cờ buôn bán tê giác bất hợp pháp. Bằng chứng trong vụ án bao gồm một máy tính và khóa USB bị thu giữ từ một trong các phòng thí nghiệm của trường Đại học. Thật không may, máy tính không có ổ cứng. Khóa USB đã được tạo ảnh và một bản sao của ảnh dd nằm trên đĩa CD-ROM mà bạn đã được cung cấp.

Ngoài hình ảnh ổ khóa USB, ba dấu vết mạng cũng có sẵn—những dấu vết này do quản trị viên mạng cung cấp và liên quan đến máy có ổ cứng bị thiếu. Nghi phạm là người sử dụng chính chiếc máy này, người đang theo đuổi bằng Tiến sĩ. tại trường đại học từ năm 1972.

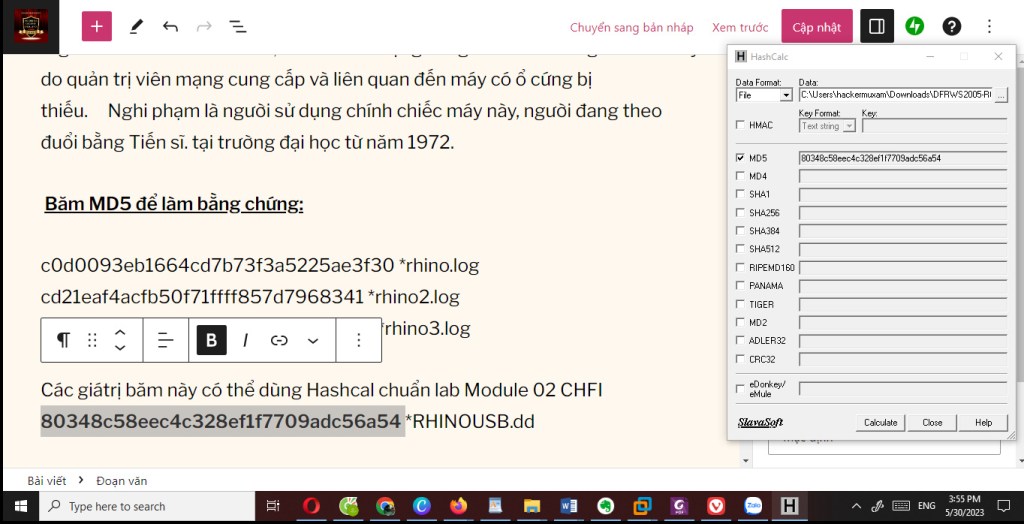

Băm MD5 để làm bằng chứng:

c0d0093eb1664cd7b73f3a5225ae3f30 *rhino.log

cd21eaf4acfb50f71ffff857d7968341 *rhino2.log

7e29f9d67346df25faaf18efcd95fc30 *rhino3.log

80348c58eec4c328ef1f7709adc56a54 *RHINOUSB.dd

Các giá trị băm này có thể dùng Hashcal chuẩn lab Module 02 CHFI

Các tệp hình ảnh và dấu vết nằm trong kho lưu trữ zip (hoặc tải từ khu vực tài liệu của nhóm Học Tập CHIF V10, nhóm Public cũng có để dành cho các bạn bị limite tài khoản vẫn có thể tải tool , lab, chứng cứ số và làm bài)

Nhiệm vụ:

Phục hồi ít nhất chín hình ảnh tê giác từ các bằng chứng có sẵn và đưa chúng vào một báo cáo ngắn gọn. Trong báo cáo của bạn, hãy cung cấp câu trả lời cho càng nhiều câu hỏi sau càng tốt:

- Ai đã cho bị cáo tài khoản telnet/ftp?

- Tên người dùng/mật khẩu cho tài khoản là gì?

- Chuyển tập tin có liên quan nào xuất hiện trong dấu vết mạng?

- Điều gì đã xảy ra với ổ cứng trong máy tính? Bây giờ nó ở đâu?

- Điều gì đã xảy ra với khóa USB?

- Có thể phục hồi gì từ hình ảnh dd của khóa USB?

- Có bằng chứng nào kết nối khóa USB và dấu vết mạng không? Nếu vậy thì sao?

BQT : Theo yêu cầu đề ra có lẽ các bạn cần tải mẫu về Computer Forensic Lab của mình như KALI PURPLE hay SANS SIFT hoặc Security365 WIN SIFT với các tool để xử lý hình ảnh như Autopsy, GHIRO và côn cụ trích xuất dữ liệu Foremost, PhotoREC, Bulk Extractor. Dĩ nhiên không thể thiếu WireShark để phần tích trafic mạng. Các ứng dụng mount image như FTK Imager, chương trình phục hồi dữ liệu EasyUS, công cụ xác định mã băm HashCal và nhiều đồ chơi truy tìm chứng cứ số hữu ích khác.

Bài tập dành cho các học viên đã rèn luyện công phu từ 3 – 6 tháng

Hãy làm trong vòng 7 ngày, BQT đã demo 70 %, phần còn lại là các bạn. Hãy làm và gởi đáp án, ai chậm lab sẽ bị remove ra nhóm cộng đồng https://t.me/masteriscert cho đến khi hoàn thành bài tập (gởi lên group public của CHFI v10 BQT sẽ đánh giá và mời vào lại).

Các bước còn lại có crack file ZIP (có 2 bài trình bày về vấn đề này) và tìm hình trong hình nhu CTF Collection 101 của THM mà tôi có trình bày.

https://cehvietnam.com/2021/07/29/khoa-hoc-dao-tao-chfi-v10-va-ho-tro-thi-chung-chi-quoc-te-chfi-v10/Đây là bài tập của lớp CHFI v10 , các bạn quan tâm có thể tham khảo tại https://cehvietnam.com/2021/07/29/khoa-hoc-dao-tao-chfi-v10-va-ho-tro-thi-chung-chi-quoc-te-chfi-v10/

Tool đã dùng Autopsy, Wireshark, Network Miner. Nên dùng thêm Kali 2023 Tím với Foremost và Bulk Extractor …

Download evidence trên group Tele CHFI v10 hoặc tại đây ! Các kỹ năng để thực hành có trong các module 2,3,4,5 của Lab Guide CHFI v10

Trong bài trình bày tôi mới moi được 6 hay 7 cái gì đó chưa đủ bằng chứng để kết tội (phải 9 hình) , do đó các bạn thử tìm hình chèn trong hình (làm lab còn có thể chứ thực tế đây là ác mộng của điều tra viên, hình bị mã hóa hay nhẹ hơn chút là bị zip như ta thấy có 1 file contrband zip, áp dụng cách dùng hashcat có trình bày trước đây chắc sẽ ra, hoặc bruteforce bằng crackzip tool với rockyou wordlist, nếu dùng tool như chương 5 là Bypass Anti Forensic có vẽ khó, vì mấy tool theo lab này mang tính chất trình bày là chính , không thì phải tìm bản xịn).

Lưu ý : Xem bài crack file zip hay rar với hashcat , xem trên nhóm học tập của lớp là hay nhất, sẽ hiểu được tại sao khi dùng tool theo lab không giải được bài ngoài, còn bài theo mẫu thì được !

Bình luận về bài viết này